Operation HanKook Phantom

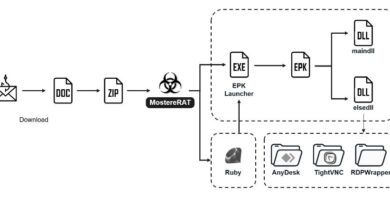

A Seqrite Lab új fenyegetést azonosított, amelyet az APT37 (más néven ScarCruft vagy InkySquid), az Észak-Korea által államilag támogatott kiberkémkedési csoport folytat. Az Operation HanKook Phantom néven elnevezett kampány célzott adathalász támadásokat alkalmaz, célpontjai leginkább a dél-koreai kormányhoz, tudományos szférához és kutatóintézetekhez kötődő személyek közül kerülnek ki. A támadások eszköze egy legitimnek tűnő, belső hírlevélnek álcázott PDF-dokumentum („국가정보연구회 소식지 (52호)”) és egy kártékony LNK fájl, amely PowerShell szkripteken keresztül fileless módon tölti és hajtja végre a káros kódokat a célpont gép memóriájában. A támadás során többlépcsős fertőzési láncot alkalmaz a támadó, amely során XOR-kódolt binárisok és memória-injektálás révén valósul meg az ártalmas tevékenység, köztük képernyőmentések készítése, fájlok lopása és parancsok végrehajtása távoli C2 szervereken keresztül, melyek olyan felhőszolgáltatókat használnak, mint a Dropbox, pCloud vagy Yandex.Disk.

A kampány két fő szakaszban valósult meg. Az első hullámban az APT37 célba vett több dél-koreai intézményt és egyetemet (pl. Korea University, National Intelligence Research Association), míg a második hullámban egy Kim Yo-jong (Észak-Korea) által kiadott politikai nyilatkozatot használtak csalinak, hogy megtévesszék a dél-koreai kormány és kapcsolódó szervezetek alkalmazottait. Mindkét támadás során az LNK fájlok PowerShellen keresztül hajtották végre a betöltést, majd memórián belüli dekódolással indították el a végső kártékony modulokat. A tony31.dat nevű végrehajtható fájl például rejtett adatlopást végez, és egy daily.alltop.asia című C2 szerverhez csatlakozva feltölti az ellopott adatokat, majd törli a nyomokat, hogy elkerülje a detekciót.

Az Operation HanKook Phantom jól példázza az APT37 kifinomult képességeit: célzott social engineering, memóriában történő végrehajtás, rejtett adatexfiltráció és valósnak tűnő kommunikáció a C2 szerverekkel. A támadók stratégiája hosszú távú hírszerzési célokat szolgál, és különösen nagy fenyegetést jelent a koreai félsziget geopolitikai stabilitására. Az ilyen támadások elleni védekezéshez elengedhetetlen az LNK fájlok fokozott ellenőrzése, a PowerShell-alapú tevékenységek monitorozása, valamint a felhőszolgáltatások gyanús használatának elemzése.

(forrás)