Adathalász kampány külügyes címről

A Dream Group kiberfenyegetettségi elemzői azonosítottak egy célzott spear-phishing kampányt, amelynek során az Omani Külügyminisztérium sérült levelezőrendszerét használták fel a támadók arra, hogy globális kormányzati célpontokat támadjanak meg az álcázott diplomáciai e-mailekkel. A vizsgálat alapján egyértelműen kimutatható, hogy az elkövetők az iráni hírszerzéshez kötődő, Homeland Justice néven ismert csoport operátoraival állnak összefüggésben.

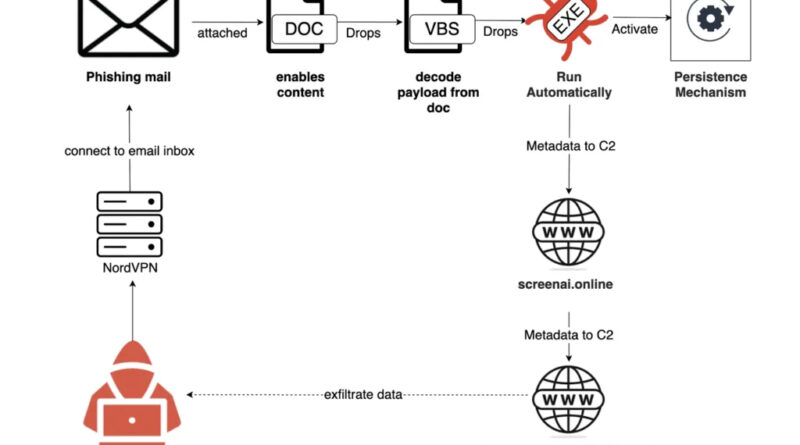

A támadás kifinomultságát mutatja, hogy a levelek egy látszólag hivatalos, adatgyűjtő regisztrációs formát imitáltak, amely valójában fertőzött Microsoft Word-mellékletet tartalmazott. A dokumentum belső VBA makrók segítségével numerikus karakterláncokat alakított át ASCII karaktersorozattá, újrakonstruálva és aktiválva így a malware payloadot.

A kampány nem egy egyszeri próbálkozás volt, összesen 270 levél érkezett, amelyek 104 különböző kompromittált címet használtak fel a támadás eredeti forrásának elrejtésére. A célpontok között egyebek mellett nagykövetségek, konzulátusok és nemzetközi szervezetek szerepeltek, különösen azokon a területeken, ahol aktív geopolitikai feszültségek zajlottak, például fegyverszüneti tárgyalások idején.