APT37 rust backdoorral

A Zscaler ThreatLabz vizsgálata az APT37 (ScarCruft, Ruby Sleet, Velvet Chollima) legújabb Windows-ellenes taktikáira és eszközeire. A 2012 óta aktív észak-koreai kötődésű csoport három fő összetevőt használ egyszerre egyetlen C2 szerveren keresztül az új, Rust-alapú hátsóajtót, így a Rustonotto-t, a jól ismert PowerShell-es Chinotto-t és a FadeStealer nevű megfigyelő eszközt, mely billentyűleütéseket rögzít, képernyőképeket és hangot is ment, cserélhető adathordozókat követ, és titkosított RAR-archívumokban távolítja el az adatokat.

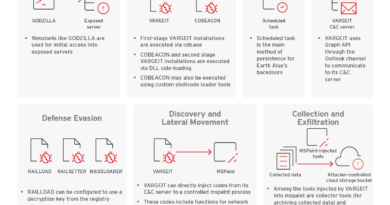

Az APT37 már modern nyelvet – Rustot – alkalmaz, jelezve fejlődő műszaki képességeket és potenciálisan több platformon működő eszközöket. Emellett a fertőzési láncban alkalmazott haladó technikák – TxF, Process Doppelgänging, Python-loader – azt sugallják, hogy a csoport tovább növeli és finomítja taktikai repertoárját. Célpontjai elsősorban Dél-Koreához kötődő személyek, diplomáciai vagy politikai kapcsolatokkal, emberi jogi aktivisták köréből – korábbi célzási profiljuknak megfelelően