Adathalászat Ukrajnában SVG fájlokkal

A FortiGuard Labs kutatói egy új, célzott adathalász kampányt észleltek Ukrajnában, amely SVG fájlokat használja (Scalable Vector Graphics) – ezek első pillantásra ártalmatlan képfájloknak tűnnek, de a támadók XML-alapú kódot rejtenek bennük, amely átirányítja a felhasználót egy letöltési oldalra. A rosszindulatú e-mailek (elektronni_zapit_NPU.svg) hivatalosnak tűnnek, mintha az ukrán nemzeti rendőrségtől érkeznének, és jogi következményekkel fenyegetnek arra ösztönözve a címzetteket, hogy megnyissák a mellékelt SVG-t.

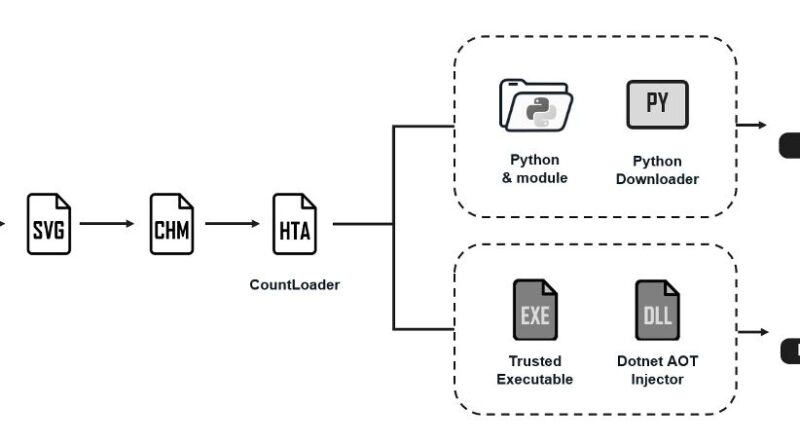

Amikor a felhasználó megnyitja az SVG-t, az automatikusan továbbirányít egy oldalra, amely egy jelszóval védett ZIP-fájl letöltését kezdeményezi (a jelszót külön adja meg), majd abból egy CHM (Compiled HTML Help) fájl indul el. Ez a fájl HTML Application (.hta) mechanizmust használ, hogy elindítsa a CountLoader nevű stager kódot, amely memóriában futó további komponenseket hív be.

A végső cél két rosszindulatú eszköz telepítése — Amatera Stealer, amely adatokat lop (például böngészői hitelesítő adatok, kripto tárcák tartalma, fájlok), és PureMiner, amely titokban kriptobányászati műveleteket végez a rendszer erőforrásain. Mindkettő fileless technikákat alkalmaz, az eszközök manuális fájlok helyett memóriában terjednek, .NET AOT (Ahead-Of-Time) vagy PythonMemoryModule módszerekkel.

A Fortinet nem tett egyértelmű attribúciót arra vonatkozóan, ki áll a támadás mögött, de a kampány fontos példája annak, hogy a támadók miként alkalmaznak nem hagyományos fájlformátumokat (például SVG), hogy átlépjék az e-mail gateway szűrőket és elindítsák a malware-láncokat.