Battering RAM

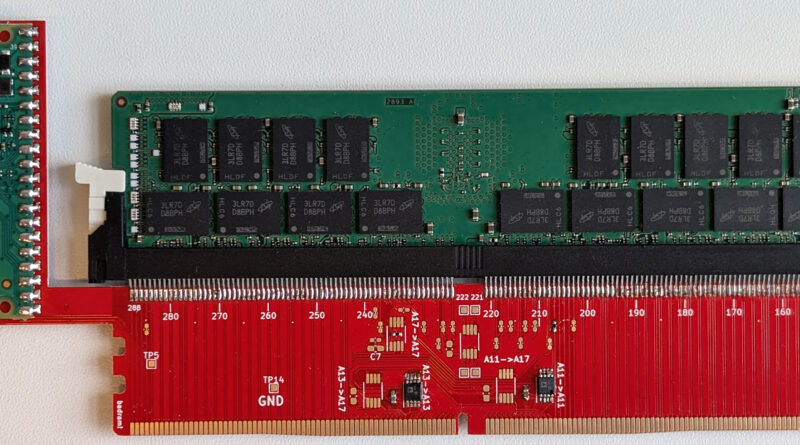

A KU Leuven és brit egyetemi kutatók bemutatják a Battering RAM néven dokumentált támadást, ami egy rendkívül olcsó, memória-interposer alapú módszert, amely DDR4 memóriacsatolás közé ékelődve képes megkerülni a modern confidential computing védelmeit. A kutatók megépítettek egy egyszerű, körülbelül 50 dollárból összerakható beültetőt, amely a rendszerindításkor ártalmatlanul viselkedik és átmegy a boot-ellenőrzéseken, majd később dinamikusan rossz aliasokat hoz létre, egyes fizikai címekre irányítja át a hozzáférést, így titkosított memóriablokkok rögzítése, visszajátszása, illetve akár olvasása/írása is lehetséges.

A technika veszélye abban áll, hogy nem szoftveres vagy firmware-hibát használ ki, hanem a memória-fizikai útvonal manipulációját, ennek következtében a jelenlegi Intel Scalable SGX és AMD SEV-SNP megoldások működését alapvetően aláássa. A támadáshoz ugyan fizikai hozzáférés szükséges — például gyanús datacenter-alkalmazott, gyártási lánc-manipuláció vagy rövid idejű beavatkozás —, de a megvalósíthatóságát éppen az mutatja, hogy a megoldás rendkívül olcsó és megbízhatóan működik, a kutatók minden kapcsolódó tervrajzot és forrást közzétették.

A modern memória-titkosítási tervek statikus jellemzői – egyetlen kulcs, címhez kötött titkos szöveg – nem adnak védelmet ilyen aktív, fizikai replay/corrupt támadásokkal szemben, és a védekezéshez architekturális újragondolás — például kriptográfiai frissességellenőrzés vagy memóriaintegritás-ellenőrzés hardveres szinten — szükséges.