Összehangolt RDP támadási hullám

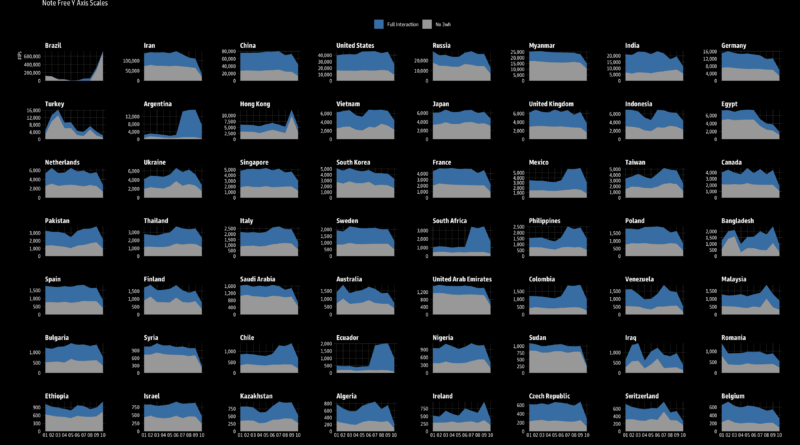

GreyNoise kutatása szerint október 8-a óta egy rendkívül koordinált, nagyszabású botnet-művelet célozza az Egyesült Államok Remote Desktop Protocol (RDP) felületeit, a megfigyelt hullám több mint százezer egyedi forrás-IP-t mozgatott meg, több mint száz országból érkezve, és egységes ügyfél-ujjlenyomatot hagyva maga után — ez erősen arra utal, hogy nem szétaprózódott, hanem központilag vezérelt infrastruktúráról van szó. A kampány két jól meghatározott vektorra épít, RD Web Access időzítéses vizsgálataira, amelyek felhasználónevek érvényességét tárták fel a hitelesítési válaszidők alapján, valamint az RDP web-ügyfél bejelentkezési felületén végzett enumerációra, amelynek célja a létező fiókok azonosítása — mindkettő előkészítő lépés a későbbi jelszó-sprayinghez vagy hitelesítő-visszaéléshez.

A hullám korábbi, augusztusi előfutárai már jelezték a módszer növekvő hatékonyságát, egyes napokon pár ezer, majd később több tízezer IP egyszerre próbált belépést vagy felhasználónév-ellenőrzést, ami arra utal, hogy az operátorok shotgun jelleggel, széles skálán tesztelik a felületet, hogy találjanak megfelelő belépési pontokat. Ennek következménye, hogy a detektálás és blokkolás hagyományos eszközei — statikus IP-listák vagy lassú, manuális válaszok — könnyen alulmaradhatnak, hiszen a források gyorsan rotálódnak és részben álcázottak. A GreyNoise ezért dinamikus, viselkedés- és ujjlenyomat-alapú blokkolási megoldások használatát ajánlja.

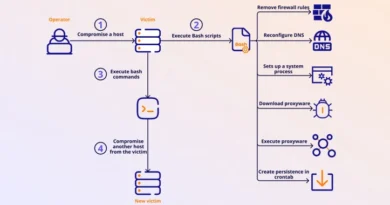

A gyakorlatban a támadók célja nem feltétlenül az azonnali, kilapításos fertőzés, hanem a skálázott fiókazonosítás és az igazolt felhasználók megtalálása — erre építve indulhatnak el a credential stuffing, jelszó-spray vagy egyedi, célzott belépési kísérletek, amelyek gyorsan áttörhetnek, ha a hálózati perem és a hozzáférés-kontroll gyenge.

Az internetre kitett RDP-szolgáltatások kockázata most különösen magas, aki publikus RDP-t futtat, annak azonnali mitigációra van szüksége — például a web-felületek és RD Web Access végpontok szigorú IP-szűrésétől, VPN-háttér mögé helyezésén át a többfaktoros hitelesítés kötelezővé tételéig, valamint a bejelentkezési válaszidők és anomáliák figyeléséig. A dinamikus blokk-megoldások és a viselkedésalapú szűrés hatékonyabbak lehetnek a források gyors rotációja ellen, míg a naplózás és az EDR-/SIEM-huntolás kulcsfontosságú a korai kompromittálódás felfedezéséhez.

Rövid távon érdemes korlátozni a publikus RDP-felületek számát, kikapcsolni a webes RDP-portálokat, ha nem elengedhetetlenek, és bevezetni egress/DNS-monitoringot, hogy ha a megszerzett hozzáférés további C2-kapcsolatokat próbálna létrehozni, azt gyorsan észleljék. Hosszabb távon a szervezeteknek a hozzáférés-menedzsment megerősítésére, a jelszó-politikák átgondolására és a sebezhetőség-szkennelés automatizálására kell építeniük, mert az ilyen, nagyszabású reconnaissance-hullámok tükrében a lassú reagálás már nem elég.