Salty Much

Darktrace jelentése szerint a Salt Typhoon néven ismert, Kína-kötődésű APT egy európai távközlési szolgáltatónál korai fázisú behatolási aktivitást mutatott, az elemzés szerint a kompromisszum valószínűleg Citrix NetScaler Gateway-hiba kihasználásával kezdődött, onnan a Citrix VDA-hostokra történő pivot következett, majd DLL-sideloading technikával telepítettek egy SNAPPYBEE/Deed RAT háttérimplantot, amit valódi antivírus-binárik mellé csatolva futtattak. A csoport taktikája jól illeszkedik korábbi Salt Typhoon TTP-khez, zero-day/ismert eszközök kihasználása, legitim szoftverek visszaélése és rétegezett C2-kommunikáció.

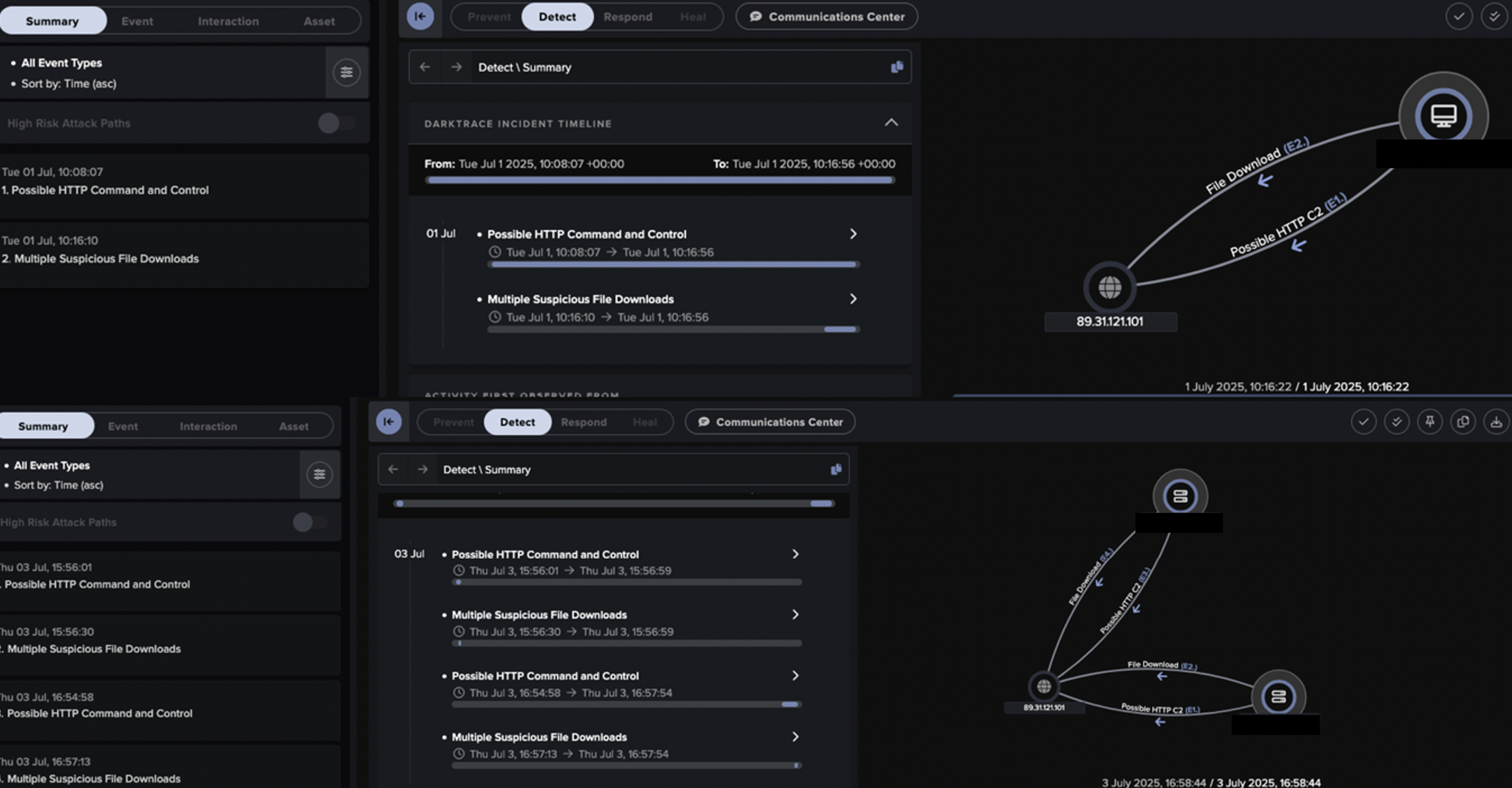

A támadás technikai vonalaiban fontos elemek voltak a DLL-side-loading mintázatok — a rosszindulatú DLL-eket Norton, Bkav vagy IObit fájlok mellé helyezték —, a C2-forgalom HTTP POST-okként és egyedi, TCP-alapú protokollként jelentkezett, illetve a használt C2-infrastruktúra (például a aar.gandhibludtric[.]com és az 89.31.121[.]101 cím) révén azonosíthatók voltak bizonyos indikátorok.

A közösségi források megerősítik, hogy a Salt Typhoon tevékenységét régió-szinten figyelték meg, és különösen a telekom-infrastruktúrák környezetében vált aggasztóvá a jelenlét, mivel ezek kompromittálása nem csak adatexfiltrációt, hanem szolgáltatás-manipulációt és laterális mozgást tehet lehetővé. A nyilvános megfigyelések és a privát források együtt arra mutatnak, hogy a csoport ismét aktív, és hogy a telekom-szektor célzottsága indokolja a magasabb éberséget.