TEE.fail

Egy új kiberbiztonsági kutatás komoly fenyegetést mutat be a modern, bizalmas számítást biztosító hardveres megoldások, különösen az Intel és AMD processzorokban található Trusted Execution Environment (TEE) ellen. A TEE-k, mint például az Intel SGX, TDX és az AMD SEV-SNP, eddig a legbiztonságosabbnak számítottak a titkosított adatok és kulcsok védelmében, mivel izolált, hardveresen védett környezetet biztosítanak a rendszer többi részétől függetlenül.

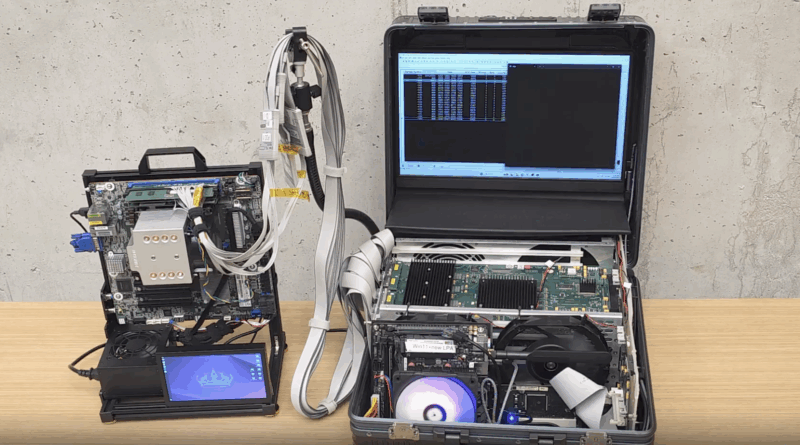

A TEE.Fail támadás lényege, hogy a kutatók – Georgia Tech, Purdue University és Synkhronix szakemberei – kimutatták, a legújabb szerverhardverekben használt DDR5 memóriák determinisztikus AES-XTS titkosítási mechanizmusa és a memóriaintegritás, valamint a replay-védelem hiánya miatt a TEE-k sebezhetők lettek fizikai oldali csatorna-támadásokkal szemben. Ez azt jelenti, hogy egy alacsony költségű (mintegy 1000 dolláros) eszközzel, például egy logikai analízis eszközzel, a támadó képes lehet a memóriabusz lehallgatására, és így a titkosított kulcsok, valamint az attestációs mechanizmusok kijátszására. A kutatók sikeresen demonstrálták, hogy így lehetővé válik a privát aláírókulcsok rekonstruálása, valamint a TEE által használt hitelesítő tanúsítványok hamisítása, ami lehetővé teszi a támadó számára, hogy hiteles TEE-ként adja ki magát a rendszerbenbleepingcomputer.com+2.A támadás különösen veszélyes, mert a DDR5 memóriákra épülő rendszerekben – amelyek a legújabb szerverhardverekben és felhőszolgáltatásokban széles körben elterjedtek – a bizalmas számítási környezetek védelme meggyengült. A kutatók szerint a TEE.Fail nem csak az Intel és AMD legújabb processzorait éri, hanem a bizalmas számítási szolgáltatásokra épülő felhőalapú infrastruktúrák biztonságát is alapjaiban kérdőjelezi meg. Az Intel és az AMD eddig nem tervez mitigációs megoldásokat bevezetni, mivel ezek a fizikai támadások a gyártók szerint a termékfejlesztési fókuszon kívül esnek, és a fizikai hozzáférés megakadályozása a felhasználók felelőssége.