Operation SkyCloak

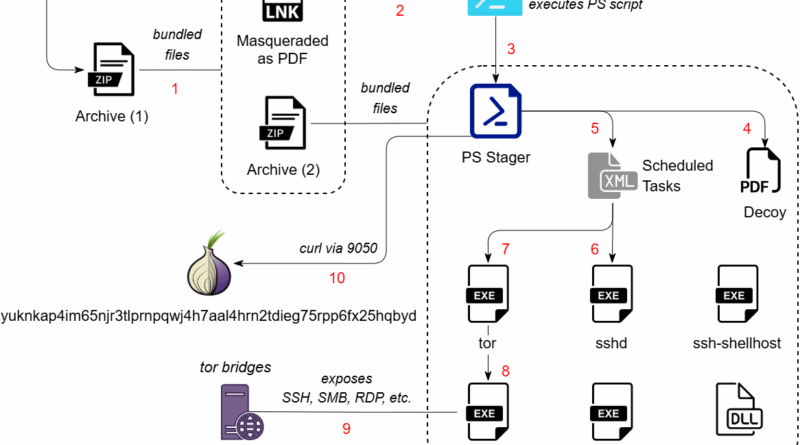

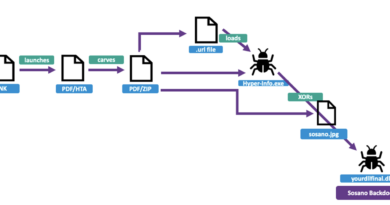

A SEQRITE Labs elemzése egy kifinomult, célzott kampányt ír le, amely orosz és belarusz katonai állomány – különösen az orosz légi deszant-erők és belorusz különleges alakulatok – ellen irányul. A támadók pszichológiai megtévesztési eszközként katonai kinevezési és kiképzési leveleket használnak megtévesztő csaliként, a beágyazott ZIP-fájlok rövidített vagy dupla kiterjesztésű parancsikonfájlokat tartalmaznak, amelyek rejtetten PowerShell parancsokat indítanak el. Az elsőszintű dropper egy archivált állományt kibont, belőle további állományokat hoz létre felhasználói profil alatti mappákban, majd titokban futtat egy PowerShell-szkriptet, amely sandbox-ellenőrzésekkel próbálja kizárni az automatizált elemzést és csak valódi áldozatokon aktiválja magát.

A PowerShell-stager létrehoz ütemezett feladatokat XML definíciók alapján a tartós perzisztencia biztosítására, és előkészíti a következő komponensek futtatását, ezek között szerepelnek álnéven elhelyezett, de valójában OpenSSH/SFTP és Tor binárisok. A kutatók azonosították, hogy a támadók egy teljes, lokális OpenSSH-szervert telepítenek a felhasználó profiljába, libcrypto-t és szabványos sshd/sftp binárisokat használva, amelyeket átcímkéznek. A konfigurációkban a jelszavas bejelentkezés ki van kapcsolva, a publikus kulcsos hitelesítést használják, és nem szabványos portot állítanak be, miközben az SSHD-hez tartozó hostkey, authorized_keys és privát kulcsok szintén a profil könyvtárában helyezkednek el.

A kampány Tor rejtett szolgáltatásokat hoz létre, és obfs4 pluggable transporton keresztül – obfs4 proxyként átnevezett binárisokat használva – kapcsolódik a Tor-bridge-ekhez, ezáltal elrejti a C2-forgalmat és lehetővé teszi, hogy a kompromittált gép közvetlenül onion címen szolgáltasson SSH, SMB, RDP és egyéb portokat. A konfigurációban több HiddenServicePort szerepel, így a támadók az áldozat gépén keresztül titkosított, anonim elérést biztosítanak saját rendszereik felé, miközben a kapcsolatok látszólag helyi forgalomként jelennek meg. A Tor-hidak IP-címei és a netflow-adatok alapján forgalom volt megfigyelhető Oroszországból és néhány szomszédos országból, de az attribúció jelenleg alacsony biztonsággal értékelhető, a SEQRITE megemlíti, hogy korábban kelet-európai vagy pro-ukrán APT-k is használtak Tor-alapú csatornákat, így az összevetés nehéz.

Technikailag a kampány rövid életű, személyre szabott csali-linkek és fájlokat, sandbox-ellenőrzések, többlépcsős kibontás, ütemezett feladatok a perzisztenciához, profilba telepített legitim binárisok újracímkézése, kulcsalapú SSH-hozzáférés és Tor-hidden service-eken keresztüli offsite elérés obfs4 hídkonfigurációval.

A kampány célja valószínűleg titkos, diszkrét távoli hozzáférés létrehozása a katonai környezetekben, amely lehetővé teszi a további laterális mozgást és adatgyűjtést anélkül, hogy a támadók közvetlen, nyílt külkapcsolatot használnának. Mivel a megoldás lokálisan futó SSH/Tor-stackre támaszkodik, a felismeréshez és blokkoláshoz nem elegendő a hagyományos perimeter-szűrés, szükséges a végponti viselkedés-monitorozás, a felhasználói profilokban megjelenő nem megszokott binárisok és kulcsfájlok keresése, az ütemezett feladatok ellenőrzése, a helyi localhost-portok és a Tor-kliensek aktivitásának vizsgálata, valamint a bejövő ZIP/LNK fájlok biztonsági szűrése és a rövidített/dupla kiterjesztésű parancsikonok automatikus kibontás előtti elemzése.