Keras kihasználás

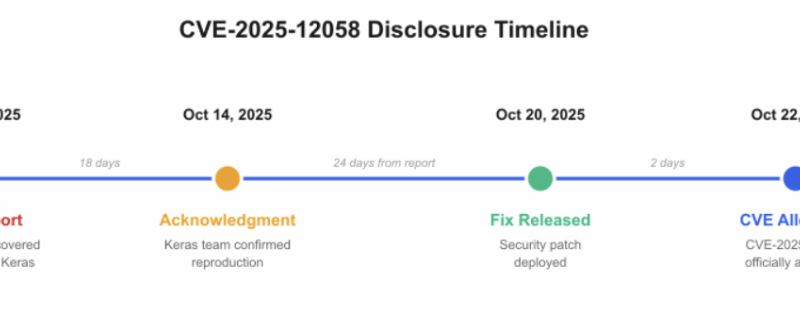

A Zscaler kutatói felfedeztek egy jelentős sebezhetőséget a Keras tanulási keretrendszerben, amely lehetővé teszi támadók számára, hogy tetszőleges fájlokhoz hozzáférjenek, és SSRF (Server-Side Request Forgery) támadást hajtsanak végre. A hibát a CVE-2025-12058 azonosítóval nyilvántartják, és a Keras 3.11.4 verzióban javították. A sebezhetőség lényege, hogy a Keras StringLookup és IndexLookup előfeldolgozó rétegei lehetővé teszik, hogy fájlútvonalakat vagy URL-címeket használjanak szótárak meghatározásához, ami biztonsági ellenőrzések kikerülésére ad lehetőséget.

A hiba különösen veszélyes, mert a támadók kikerülhetik a biztonsági mechanizmusokat, például a safe_mode beállítását, és így hozzáférhetnek helyi fájlokhoz, vagy távoli kiszolgálókra küldhetnek kéréseket. Ha egy ilyen támadott modell felhőkörnyezetben fut, a támadók akár hitelesítő adatokhoz is hozzájuthatnak, és teljes ellenőrzést szerezhetnek a célszervező felhőeszközei felett. A Zscaler szerint ez a sebezhetőség azt mutatja, hogy még a megbízható, széles körben használt nyílt forráskódú eszközök is tartalmazhatnak komoly biztonsági hiányosságokat, amelyek ki lehetnek hasznosítva adatok vagy rendszerek ellen.

A Keras fejlesztői a 3.11.4 verzióban javították a hibát úgy, hogy a szótárfájlokat közvetlenül a Keras archívumba ágyazzák, és csak onnan töltik be őket inicializáláskor. Ez a megoldás csökkenti a támadási felületet, és megakadályozza, hogy a támadók tetszőleges fájlokat töltsenek be a rendszerbe. A kiberbiztonsági szakemberek szerint ez az eset ismét figyelmeztet arra, hogy a mesterséges intelligencia eszközeinek és keretrendszereinek biztonsága folyamatos figyelmet és frissítéseket igényel, különösen akkor, ha érzékeny adatokkal vagy kritikus rendszerekkel dolgoznak.