APT24 párhuzamos támadási hullámai

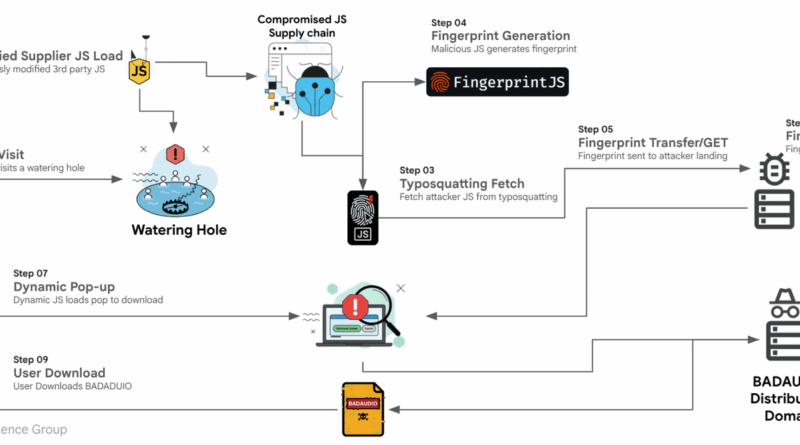

A Google Threat Intelligence Group jelentése szerint az APT24 olyan operatív modellt alkalmaz, amely már nem egyszerűen egyetlen támadási vektorra épül, hanem többdimenziós, párhuzamosan futó támadási hullámokat indít, így a korábban jellemző egyes végpontok, webhelyek vagy felhasználói fiókok elleni behatolás mellett már a beszállítói lánc-infrastruktúra, felhőalkalmazások és identitás-platformok is célkeresztbe kerülnek. A technikai leírás szerint 2022-től kezdődően az APT24 a BADAUDIO nevű rosszindulatú kódon keresztül jelentősen átalakította a terjesztési csatornáit, a korábbi passzív watering-hole mellett aktív phishing- és supply chain sztenderdeket is beépített, valamint a felhőtámadásokra is áttért.

A vizsgált időszakban az APT24 különösen figyelemre méltóvá vált abban, hogy a kezdeti hozzáférés megszerzése után gyorsan áttért a laterális mozgásra és a vállalaton belüli identity exploitation-re, azaz nem csupán rendszereket kompromittált, hanem felhasználói fiókokat vett irányítása alá, majd ezekkel a jogokkal keresztülhatolt más alkalmazásokhoz is. A felhő- és logisztikai szolgáltatások kompromittálása révén a szereplő immár önálló pivot-platformként használja a külső-belső átjárhatóságot, például egy kompromittált beszállítói fiókkal belép a célvállalat rendszerbe, majd abból tovább terjeszkedik. A jelentés szerint ez a multi-vektor változás azonosítható abban, hogy az operátorok nem várnak hónapokat egy kizárólag watering-hole-helyszínen, hanem több vektor mentén egyszerre mozognak – phishing, felhőapplikációk visszaélése, beszállítói összeköttetések, és akár privát hosting szolgáltatások kihasználása is szerepel.

Az APT24 jelentős mértékben használ olyan technikákat, mint a kompromittált felhő-OAuth alkalmazások, kiosztott tokenek visszaélése, majd ezekkel a támogatással több szervezeti réteg átlépése. A megfigyelt fertőzések közül több a SaaS-alkalmazásokhoz, identitás-menedzsment rendszerekhez vezetett bejutást, majd a vállalati hálózatokra való belépéshez szolgáltak. Ezen túl, az APT24 továbbra is épít a watering-hole keresztüli csendes észlelésre, de most már olyan lépéseket is meglép, amelyek a korábbi védelmi kialakításokat átugorják – például beszállítói eszközökön keresztüli oldalirányú mozgás, identitás-tokengyűjtés és felhő-eredetű pivot-mozgások. A tanulmány hangsúlyozza, hogy az ilyen típusú támadások felismerése és visszaverése sokkal nehezebb, mert nem egyetlen jellemző exploitról van szó, hanem több lépcsős kombinált műveletről.