Albiriox MaaS

Az Albiriox az Android-platformon terjedő új generációs mobil-trojai, amelyet — ahogy azt a Cleafy kiberfenyegetettségi kutatócég azonosította — 2025 őszén kezdtek forgalmazni, mint Malware-as-a-Service (MaaS). A háttérben álló szereplők — a fórumokon használt nyelvezet és infrastruktúra alapján — orosz nyelvűek lehetnek.

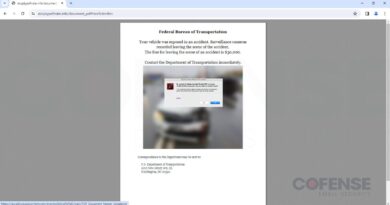

A fertőzés jellemzően kétlépcsős, az első fázisban a támadók hamis alkalmazások — például áruházi, szolgáltatási vagy support-appként álcázott APK-k — terjesztésével csalják rá az áldozatot a telepítésre. Ehhez gyakran SMS-üzenetet, WhatsApp-linket vagy félrevezető weblapot használnak. A hamis app bekéri az engedélyt az ismeretlen forrásból származó alkalmazások telepítésére, és ezen keresztül tölti le az Albiriox payload-ját.

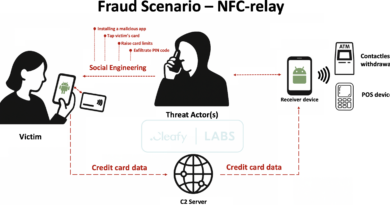

Miután az Albiriox fut a készüléken, a támadóknak lehetőségük nyílik arra, hogy teljes irányítást szerezzenek az eszköz felett. A malware tartalmaz egy VNC-alapú távoli elérést biztosító modult, amivel élő képet kapnak az eszköz kijelzőjéről, és kezelni tudják saját maguknak az alkalmazásokat — például bank- vagy kriptotárca-appokat. Emellett overlay technikát is bevet, a készüléken megjelenő hiteles bejelentkező felületek helyett saját, hamis felületeket mutat az áldozatnak, így a hitelesítő adatokat lopja el.

A lista, amelyet a malware készítői hard-coded célként definiáltak, több mint 400 pénzügyi, banki, fintech és kriptotárca-alkalmazást tartalmaz — ez mutatja, hogy nem egy ország vagy régió bankjai a célpontok, hanem globális szinten próbálják meg a készülékeket kihasználni.

Az Albiriox különösen veszélyes, mert a támadás on-device fraud modellre épül, az áldozat saját készülékén, saját fiókjával indított alkalmazásban zajlik a átutalás vagy tranzakció — gyakran anélkül, hogy az áldozatnak bármilyen jele lenne arról, hogy valóban nem ő irányít. Így a hagyományos biztonsági kontrollok — például 2FA, jelszó, eszköz-ujjlenyomat — sokszor hatástalanul maradnak.

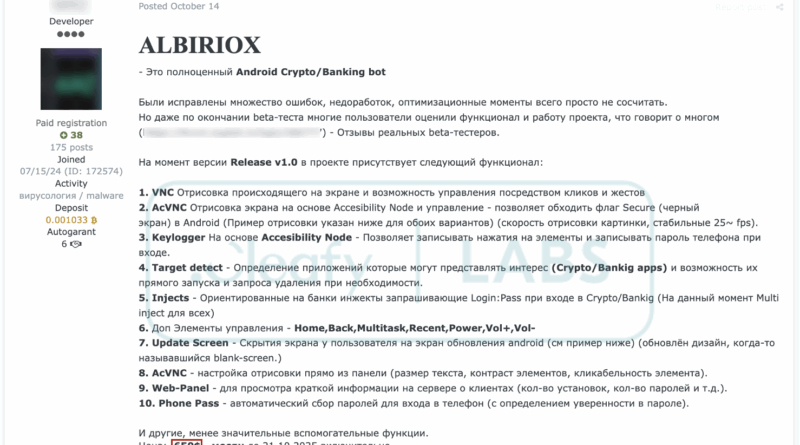

A malware másik problémás jellemzője, hogy a fejlesztők úgy pozicionálják, mint szolgáltatást: a keletkezés éve után 2025 októberétől bárki előfizethet a rendszerre, havi 650-720 USD-ért — azaz nem kell saját kódot írni, csak használni lehet. Ez a MaaS-modell olcsó és könnyen skálázható támadási csatornát jelent rosszindulatú színtereken.