GOLD BLADE célzott kampányok

A Sophos által vizsgált STAC6565 kampány 2024 februárja és 2025 augusztusa között közel 40 esetet fed le, a támadások többsége Kanadába irányult, ami szokatlanul szűk földrajzi fókuszt mutat. Az eddigi klasszikus kém-tevékenység, üzleti információk, hitelesítések vagy e-mailek lopása, helyett a GOLD BLADE (RedCurl / RedWolf / Earth Kapre) egy hibrid modellt kezdett alkalmazni, célzott adatlopás mellé most már szelektív zsarolóprogram-telepítéssel is operál, ransomware-ként a saját fejlesztésű QWCrypt lockerét vetik be.

Nem tömeges phishing-hullámokról van szó, a támadók átalakították a belépési módszereiket. Hagyományos adathalászat helyett most állásjelentkezésre hivatkozva terjesztenek malware-t, kártékony tartalmú önéletrajzot töltenek fel álláshirdetési platformokra, az áldozat HR-munkatárs pedig sokszor legitimitásként kezeli az anyagot, és megnyitja. Ez az új initial access vector célzott, meggyőző és hatékony, az olyan védelmi eszközöket is kikerüli, amelyek az e-mailes spear-phishinget észlelik.

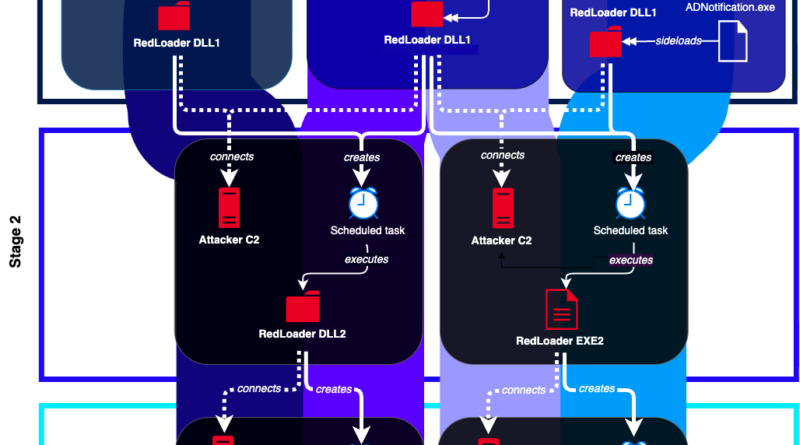

A fertőzési lánc is folyamatosan fejlődik, a Sophos megfigyelte, hogy 2024 szeptemberétől 2025-ig legalább három nagy módosítást vezettek be, eltérő payload-formátumokkal, különböző szerver- és hoszting-megoldásokkal, hogy megnehezítsék a felfedezést. Emellett a támadók Bring-Your-Own-Vulnerable-Driver (BYOVD) technikát is bevetnek, aláírt, de sérülékeny drivereket használva, plusz egy módosított EDR-killer eszközt,képesek deaktiválni végpontvédelmi megoldásokat, kerneleveli integritás-védelmet, és további lopakodó műveleteket végrehajtani.

A célpontok köre nem iparág szerint szűk, a támadások szolgáltató cégek, gyártás, kiskereskedelem, technológiai vállalatok körében is történtek, de azt a kutatók feltételezik, hogy nem véletlenszerű, hanem megrendelésre (hack-for-hire) végrehajtott betörések lehetnek, ahol a konkrét célról az ügyfél dönt.

A Sophos elemzése szerint a GOLD BLADE mostani működése egyfajta profin szervezett kibervállalkozás, az intrúzióit szolgáltatásként kezeli, folyamatosan finomítja eszköztárát, és igyekszik a detektálást elkerülni. Bár anyagi haszonszerzés is motiválja, a ransomware-telepítések bizonyítják, nem illeszthető egyértelműen a tipikus bűnöző-csoportok vagy állami sponsorált hackerek közé: nincs nyilvános adathiány-oldal, nincsenek tömeges támadások, a módszerek célzottak, diszkrétek, testre szabottak.