Hypervisor védelme

A Huntress legújabb elemzés szerint a virtualizáció korában a szerver a szerverben modell — az ESXi-vel futó virtuális gépek — sok szervezet alapját jelenti. A probléma, ha a hypervisor kompromittálódik, az összes alatta futó virtuális gép is azonnal veszélybe kerül. A Huntress szerint 2025-ben látványosan megnőtt az ESXi-re irányuló zsarolóprogram-kampányok aránya, a hypervisor-szintű támadások része mostanra a ransomware-műveletek több mint negyedének.

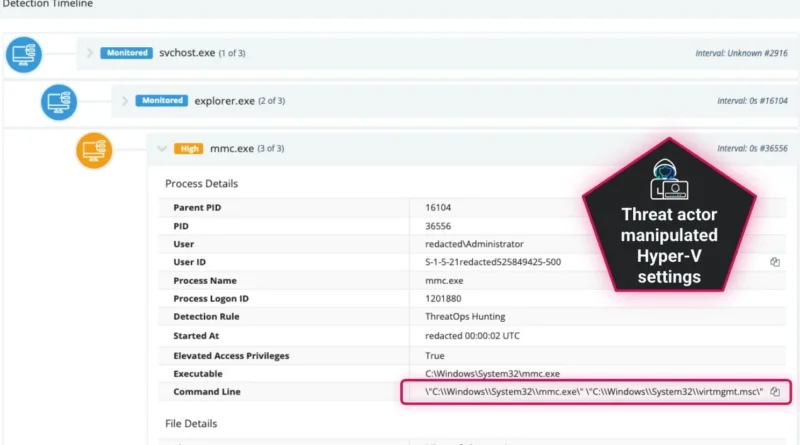

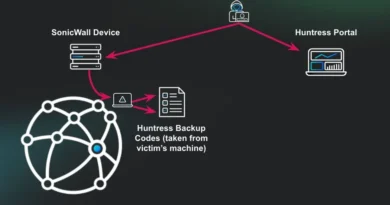

A támadók gyakran nem új sebezhetőséget használnak, hanem meglévő, rosszul konfigurált, nem védett hypervisor-állományt. Miután beléptek (például ellopott admin hitelesítéssel), nem egyes VM-eket, hanem rögtön a teljes datastore-t titkosítják, így a teljes infrastruktúra egy csapásra használhatatlanná válik.

A Huntress ajánlásai szerint az adminisztrációs felület védelme az egyik legkritikusabb pont. Fontos, hogy a hypervisor- és vCenter-hozzáférés csak dedikált, erős jelszavakkal védett, lehetőleg többfaktoros hitelesítéssel (MFA) történjen. Emellett ajánlott elkülöníteni a management plane-t a normál hálózattól, az ESXi kezelőfelület csak külön VLAN-on vagy privát hálózaton érhető el, és lehetőleg csak egy jump-boxon keresztül.

A futtatási környezet hardening elengedhetetlen, ESXi-n be kell kapcsolni a beépített védelmet, hogy csak aláírt, hivatalos kód fusson, tiltani vagy legalábbis letiltási időközökhöz kötni kell a Shell/SSH-hozzáférést vagy az ESXi-Shell használatát; és javasolt leállítani minden nem szükséges szolgáltatást.

Az immunis mentési stratégia szerint legalább három, különböző helyen tárolt mentés (3-2-1 szabály), beleértve egy, a hypervisor hálózattól, Active Directory-tól és a produkciós környezettől független, leválasztott tárolót. Célszerű továbbá immutabilis snapshot-okat használni, amelyek nem módosíthatók a ransomware-támadás során.

A folyamatos naplózás és monitoring, a hypervisor réteg gyakran vakfolt a szokásos EDR / AV-megoldások számára. Az ESXi-naplókat (auth, shell, hostd, vmkernel stb.) SIEM-re irányítani, és figyelni a szokatlan bejelentkezéseket, konfiguráció-változásokat, datastore-mozgásokat, SSH-engedélyezéseket — ezek lehetnek az első jelek, hogy valaki belépett.