GrayBravo MaaS

A GrayBravo kibercsoport működése ma már messze túlmutat egy hagyományos kártevőkampányon, egy iparszerűen felépített, tartósan működő támadó-ökoszisztéma képe rajzolódik ki, amely különböző iparágakat képes egyszerre, eltérő módszerekkel, de azonos technikai háttérrel támadni. A Recorded Future kutatása szerint a csoport központi eszköze a CastleLoader nevű betöltőprogram, amely nem önmagában okoz kárt, hanem belépési pontként szolgál további kártevők, elsősorban távoli hozzáférést biztosító eszközök és adatlopó modulok telepítéséhez.

A támadások egyik legfontosabb célterülete a logisztikai és szállítmányozási ágazat. A bűnözők ebben az esetben valós fuvarlevelekre, rakományértesítőkre vagy szállítási dokumentumokra emlékeztető célzott e-mailekkel dolgoznak. A címzett sokszor nem is klasszikus mellékletet kap, hanem egy olyan hivatkozást, amely egy több lépcsős fertőzési folyamatot indít el. A rendszer úgy van kialakítva, hogy az áldozat saját maga töltse le és indítsa el a fertőzést tartalmazó fájlt, így technikailag sok védelmi rétegen képes észrevétlenül áthaladni. A letöltött állományon belül egy olyan technika aktiválódik, amely egy látszólag ártalmatlan komponens mögé rejti el a CastleLoader futtatását, amely ezután kapcsolatba lép a támadók vezérlőszerverével.

Egy másik jelentős támadási irány az utazási és szállásfoglalási szektor, ahol a fertőzés hamis foglalási visszaigazolásokon, utazási értesítéseken vagy ismert szolgáltatókra hasonlító weboldalakon keresztül történik. Bár a csalik tartalma eltér, a háttérben ugyanaz a technikai lánc működik, amely a CastleLoader letöltésével és aktiválásával végződik. Ezen felül megjelentek olyan kampányok is, amelyek keresőhirdetéseken és hamis szoftverfrissítéseken keresztül terelik a felhasználókat a fertőzött állományokhoz.

A CastleLoader szerepe abban áll, hogy megnyissa az utat a valódi támadóeszközök előtt. A leggyakrabban egy CastleRAT nevű távoli hozzáférést biztosító kártevő települ, amely teljes irányítást ad a támadók kezébe az érintett gép felett. Ez nemcsak azt jelenti, hogy fájlokat tölthetnek le vagy futtathatnak, hanem azt is, hogy hozzáférhetnek a felhasználó billentyűleütéseihez, képernyőképhez, böngészőben tárolt jelszavakhoz, üzleti dokumentumokhoz és belső rendszerekhez is. A támadások vezérlése ráadásul többlépcsős, elosztott infrastruktúrán keresztül történik, így a háttérszerverek részleges lekapcsolása sem állítja le azonnal az egész műveletet.

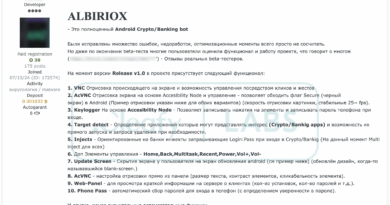

A Recorded Future következtetése, hogy a GrayBravo nem egyszerűen támadásokat hajt végre, hanem egy olyan szolgáltatási modellt működtet, amelyben a technikai infrastruktúrát és a kártevőket más bűnözői szereplők is igénybe vehetik. Ez a malware mint szolgáltatás logika lehetővé teszi, hogy különböző csoportok ugyanarra az eszköztárra építve indítsanak támadásokat, miközben a háttér-fejlesztés, a frissítések és az infrastruktúra fenntartása egy központi kézben marad. Ez jelentősen megnöveli a fenyegetés méretét és kiszámíthatatlanságát.

Különösen súlyos kockázatot jelent, hogy a logisztikai és ellátási láncok elleni támadások nem csupán informatikai problémákat okozhatnak. Egy ilyen rendszer kompromittálása késedelmekhez, áruszállítási zavarokhoz, pénzügyi veszteségekhez és akár nemzetközi ellátási láncok akadozásához is vezethet. A digitális fertőzés így közvetlen fizikai és gazdasági következményekkel járhat.