CyberVolk visszatérés, hibás VolkLockerrel

A CyberVolk, a 2024 végén feltűnt, Oroszország-párti hacktivista csoport, 2025 augusztusában tért vissza a kiberbűnözés színterére egy új, Ransomware-as-a-Service (RaaS) megoldással, a VolkLockerrel. A SentinelOne kutatói szerint a csoport, miután hónapokig inaktív volt a Telegramon történő tiltás miatt, most egy modernizált, de technikailag hibás ransomware-tel áll elő, amely mind Windows, mind Linux rendszereket céloz meg. A VolkLocker legfőbb újdonsága a Telegram-alapú automatizálás, a teljes műveleti láncot – a támadások koordinálását, az áldozatok kezelését, a váltságdíj-fizetések nyomon követését – egy Telegram boton keresztül bonyolítják le, ami alacsonyabb szintű technikai ismeretekkel rendelkező támadók számára is könnyen használhatóvá teszi a szerszámot.

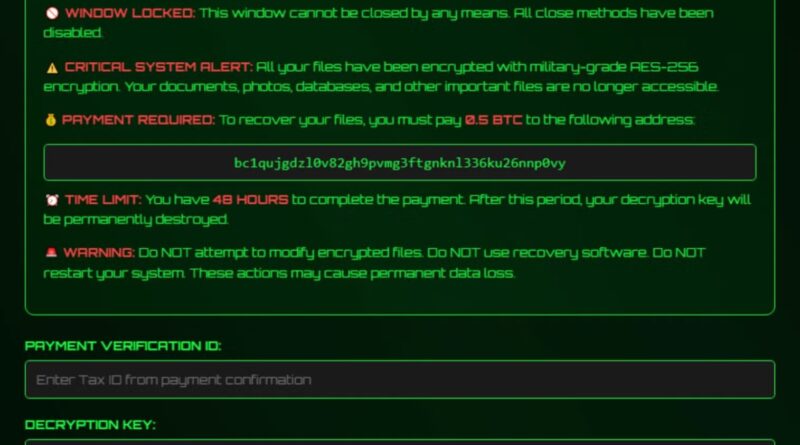

A VolkLocker technikailag érdekes megoldásokat tartalmaz, AES-256 titkosítást használ Galois/Counter Mode-ban, és képes a rendszer környezetének részletes felmérésére, például virtuális környezet-ek felismerésére MAC-cím alapú ellenőrzéssel, valamint UAC (User Account Control) kikerülésre is. A ransomware dinamikus HTML-alapú váltságdíj-üzenetet helyez el a rendszerben, amely 48 órás határidőt szab meg a fizetésre, és a rendszer újrakezdésekor is megjelenik. Emellett a malware próbálja letiltani a Windows Defendert, a Feladatkezelőt és a Regisztrálás szerkesztőt, hogy nehézzé tegye az áldozatok számára a védekezést.

Azonban a VolkLocker legfőbb gyengesége, hogy a kódban maradt egy tesztelési maradvány, a backupMasterKey() függvény, amely a fő titkosítási kulcsot szöveges formában, a %TEMP% könyvtárban tárolja el. Ez azt jelenti, hogy az áldozatok potenciálisan vissza tudják állítani az adatokat anélkül, hogy váltságdíjat fizetnének. A SentinelOne szerint ez a hiba valószínűleg a fejlesztés során maradt benne a termékben, és a CyberVolk operátorok talán nem is tudnak róla, hogy az affilisek ilyen hibás verziókat használnak. Ez komolyan aláássa a ransomware hitelét és hatékonyságát, hiszen a támadók célja, a pénzkereset, így könnyedén kijátszható.

A csoport stratégiája a gyors terjeszkedés és az alacsony küszöbű belépés, a Telegramon keresztül bárki könnyen hozzáférhet a eszközeihez, és minimális technikai ismeretekkel is indíthat támadást. Míg a könnyű hozzáférés vonzó a kevésbé képzett bűnözők számára, addig a technikai hibák miatt a VolkLocker jelenleg nem tekinthető komoly fenyegetésnek a tapasztaltabb ransomware csoportokhoz képest. A VolkLocker esetében a hibás kulcskezelés nemcsak a támadók, hanem az áldozatok számára is lehetőséget nyújt az adatok visszaszerzésére, ami ritka és tanulságos eset a kiberbiztonság világában.