Ink Dragon kampány Európában

A Check Point Research szerint az Ink Dragon nevű kínai állami támogatású hackercsoport új, fejlett támadási hullámot indított, amelynek során kompromittált szervezeteket integrálnak egy elosztott, ShadowPad nevű relay hálózatba. A csoport egyedi IIS Listener modul segítségével képes a megszerzett szervereket aktív kommunikációs csomóponttá alakítani, így minden áldozat részévé válik egy decentralizált, mesh-topológiájú hálózatnak. Ez a megoldás lehetővé teszi, hogy a támadók parancsokat és forgalmat továbbítsanak a hálózaton belül, így a kompromittált gépek nem csak áldozatok, hanem a C2 infrastruktúra részeivé válnak.

A ShadowPad IIS Listener nemcsak egyszerű forgalomtovábbító, önálló vezérlőfelületként is működik, amely finom szálú kontrollt biztosít a fertőzött gépek felett. Ez azt jelenti, hogy a támadók titokban tartózkodhatnak a valóságos C2 szervereik elrejtésével, miközben továbbra is képesek intelligenciagyűjtésre, további eszközök telepítésére és magas szintű utasítások kiadására. Az Ink Dragon stratégiájának lényege, hogy a relay-képes csomópontok egyben teljes értékű hozzáférési pontokként is szolgálnak, így a csoport hosszú távú, észrevétlen jelenlétet tud fenntartani a célszervezetekben.

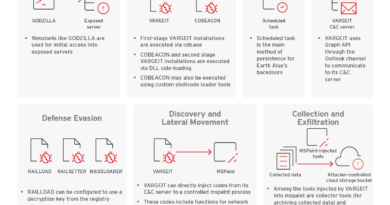

A kutatás szerint az Ink Dragon tevékenysége átfedésben van olyan korábban dokumentált fenyegető csoportokkal, mint az Earth Alux, Jewelbug vagy REF7707. A támadók így képesek komplex, nehezen nyomozható offenzív műveleteket végrehajtani, anélkül hogy a valóságos infrastruktúrájuk azonosítható lenne.