ResidentBat spyware

A ResidentBat spyware egy eddig ismeretlen, Android-platformra készült megfigyelő-eszköz, amelyet a belarusz KGB (Belarusz Állambiztonsági Bizottság) állítólagos használatával kötnek össze a Riporterek Határok Nélkül (RSF) Digital Security Lab (DSL) és a civil szervezet RESIDENT.NGO közös vizsgálata során. A 2025 harmadik negyedévében azonosított kémprogram egy újságíró készülékén bukkant fel, miután a KGB egy interjú során fizikailag hozzáfért a telefonjához, majd telepítette a kémszoftvert, nem távoli exploit, hanem közvetlen eszközátvétel révén.

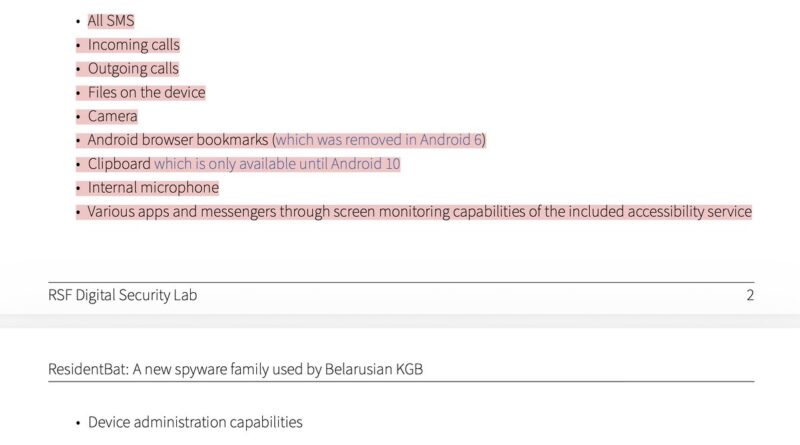

A DSL jelentése ResidentBat-ként azonosította a kártevőt, amely alapvetően Android alkalmazásként rejtőzik, de a hagyományos malware-exploitektől eltérően azokat a jogosultságokat használja ki, amelyeket a felhasználó manuálisan engedélyez a telepítés során. A spyware mintegy 38 engedélyt kér meg, többek között SMS-ek olvasására, híváskövetésre, mikrofon- és kamera-hozzáférésre, valamint képernyőtartalom-lekérdezésre. Ezek az engedélyek lehetővé teszik széles körű megfigyelést és adatgyűjtést, beleértve SMS-ek, hívások, fájlok, helyadatok, böngészési előzmények és app-tartalom rögzítését.

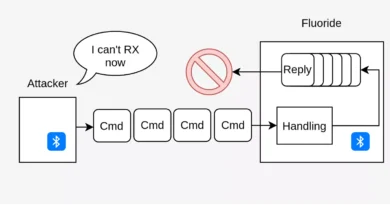

Technikailag a ResidentBat egy Accessibility Service-t használ, amely képes a képernyőn megjelenő tartalom olvasására, képernyőképek készítésére és felhasználói interakciók megfigyelésére: ezekkel a módszerekkel, a jogosultságok birtokában, a spyware gyakorlatilag minden alkalmazás és adatforgalom felett felügyeletet szerez. Mindezeket a lehetőségeket úgy alakították ki, hogy a kártevő a mobil operációs rendszer szabványos API-in keresztül működjön, így elkerülve az érzékelést nehezítő, rootless technikák szükségességét, ugyanakkor hatékony adatgyűjtést biztosít.

A DSL által elemzett telepítési eset dokumentálja a támadás menetét, a célpontként vizsgált újságírónál a készüléket fizikailag átvették, a jelszót ismerve az operátorok engedélyeztették a kémszoftver telepítését, majd a készüléket visszaadták. A vírus észrevétlenül futott a háttérben, miközben képes volt naplózni hívásokat, SMS-eket, és adatokat küldeni a C2 szerver felé.

A kutatók több mint nyolc különböző mintát is azonosítottak a malware-ból, amelyek csomagnevekben és konfigurációkban kisebb eltéréseket mutatnak, de mégis közös felépítésre utalnak, például com.google.bat.resident előtagok, amelyek a hátsókapu egységes azonosítóját képviselik. Az elemzés feltárta, hogy a C2-szerverek címei is azonos mintázatot követnek, és a kapszula DNS-jelek segítségével több aktív gazdaszervert azonosítottak, amelyekhez a kompromittált eszközök kapcsolódnak.

A ResidentBat nem egyszerű kémprogram, hanem strukturált, célzott megfigyelést szolgáló eszköz, amely fizikai hozzáféréssel kombinált telepítéssel kerül a célpont eszközére, ez a módszer a legtöbb hálózati vagy szignatúra-alapú védelem ellen hatékonyan védett. A spyware üzemeltetői így képesek valós idejű adatgyűjtésre, audio- és videorögzítésre, valamint C2-kapcsolaton keresztül parancsok fogadására és végrehajtására is.

Az RSF DSL jelentése nem csak a technikát tárja fel, hanem rámutat, a civil társadalom és a sajtószabadság képviselői különösen kiszolgáltatottak az ilyen célzott megfigyelési kampányokkal szemben, hiszen jóindulatúnak tűnő alkalmazások mögé rejtett, kormányhoz köthető spyware-t nehéz észlelni és elhárítani.

A dokumentum továbbá konkrét IP-címeket, C2 szervereket, valamint IoC-kat is közzétesz, amelyek segítségével a védelmi szakemberek jelezhetik és vizsgálhatják a hasonló támadásokat.