Piaci mobil trackerek, amelyek kihasználhatják a WhatsApp és Signal gyengeségét

A Bécsi Egyetem (University of Vienna) és SBA Research (osztrák-székhelyű kutatóintézet) kutatói fedezték fel, hogy a piacon már elérhetők olyan mobile tracker szoftverek, amelyek egyes esetekben képesek kijátszani a WhatsApp és Signal alkalmazások védelmi mechanizmusait, és így potenciálisan hozzáférhetnek a felhasználók privát üzeneteihez, fájljaihoz vagy egyéb érzékeny adataihoz. Bár a két alkalmazás technikailag erős end-to-end titkosítástalkalmaz a kutatók szerint nem maga az alkalmazás titkosítása sérül, hanem a szoftverek környezetében lévő operációs rendszer-szintű vagy eszköz-beállítási gyengeségek használhatók ki.

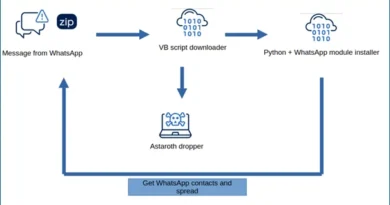

A vizsgálatok során azonosított programok nem magát a WhatsApp vagy Signalt törik fel kriptográfiailag, hanem olyan tracker-funkciókat használnak, amelyek már meglévő hozzáférésekből, például jogosulatlan alkalmazás-engedélyekből, rootolt vagy jailbreakelt eszközökből, illetve rosszindulatú alkalmazások által kért rendszerszintű engedélyekből – tudnak kémkedni a felhasználó aktivitása és adatai után. Concretely, ezek a trükkök lehetővé teszik, hogy a szoftver a háttérben figyelje a képernyőn megjelenő tartalmakat, rögzítse a billentyűleütéseket vagy metaadatokat és ezeket egy külső szerverre továbbítsa anélkül, hogy a felhasználó azt észrevenné.

A kutatók különösen aggasztónak tartják, hogy ezek a tracker-megoldások nem feltétlenül igényelnek különösebb technikai tudást vagy fejlett exploitokat, hanem kihasználhatnak eleve meglévő jogosultságokat vagy egyszerű pszichológiai megtévesztés (social-engineering), például azt, hogy a felhasználó telepít egy gyanús alkalmazást, vagy engedélyeket ad meg anélkül, hogy pontosan értené, mit is engedélyez. Ily módon olyan készülékeken is működhetnek, ahol a WhatsApp vagy Signal alkalmazások technikai védelme magában nem gyenge, de maga az eszköz-beállítás és az egyéb alkalmazások kezelése lehet sebezhető.

Maga az alapkutatás, amelyre a projekt épül, a Careless Whisper: Exploiting Silent Delivery Receipts to Monitor Users on Mobile Instant Messengers című tanulmány, amelyet a bécsi University of Vienna és az SBA Research közösen publikált 2024-ben. Ez a tanulmány írja le a technikai sebezhetőséget, amelyet a tracker kihasznál, a WhatsApp és a Signal üzenet-átvételi visszaigazolások időzítésének oldalcsatorna-adatokat (timing metadata) szivárogtatnak ki, amelyből felhasználói tevékenység-minták következtethetők.

A titkosítás önmagában nem jelent teljes adatvédelmet, ha a készülék operációs rendszere vagy a felhasználói interakciók révén rosszindulatú kód tud futni a háttérben. A Signal és a WhatsApp ugyan biztonságos kommunikációs csatornát biztosítanak, a végpontok azonban még mindig olyan támadási felületet jelentenek, amelyet rosszindulatú szereplők vagy nem kívánatos alkalmazások kihasználhatnak az ilyen oldalcsatornás (side channel attack) támadások során.