Artemis kampány

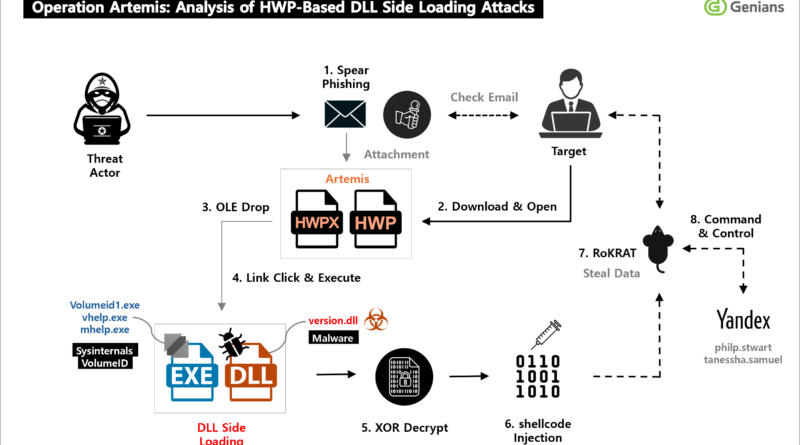

A Genians Security Center egy az APT37 csoporthoz köthető, Artemis nevű kampányt azonosított, amelyben a támadók a dél-koreai Hangul Word Processor (HWP) fájlformátumot használták ki első lépésként, majd DLL side-loading technikával rejtették el a rosszindulatú kódrészleteket egy többfázisú támadási láncban.

A támadás első lépése egy social-engineering alapú spear-phishing volt, ahol a célpontokat például műsorvezetőt vagy írói interjú-dokumentumot ígérő HWP fájlok megnyitására kérték fel. Ezek a fertőző dokumentumok egy OLE objektummal voltak manipulálva, amely a felhasználó gyanútlan kattintása után indította el az egész támadási láncot.

Technikailag az APT37, Észak-Korea által államilag támogatott kiberkémkedési csoport úgy konstruálta meg a láncot, hogy a HWP fájl elsőként egy normál, rendszereszköznek látszó programot futtasson, majd azzal azonos könyvtárból töltsön be egy manipulált DLL-t, amely valójában a rosszindulatú kódot tartalmazta. Ez a DLL side-loading módszer azt a biztonsági rést használja ki, hogy a rendszer a DLL-fájlt normálisnak hiszi, miközben az ténylegesen káros kódrészletet tartalmaz. Ez a megközelítés nagymértékben nehezíti a szignatúra-alapú védelem észlelését, mivel a támadás során először egy legitim folyamat fut, majd a mögötte rejlő DLL kerül betöltésre és végrehajtásra.

A kampány tovább bonyolítja a helyzetet azzal, hogy a DLL-ben található végső payload többrétegű titkosítással és XOR-alapú dekódolással rejti el magát, mielőtt a shellcode aktiválódna, ami egy RoKRAT nevű visszahívó modulthoz működésbe. Ez a többfázisú titkosítás és elrejtés célja, hogy elkerülje a statikus és egyszerű dinamikus elemzőeszközöket, és még több időt nyerjen a támadók részére a rejtett működéshez.

A Genians elemzése azt is kiemeli, hogy a kampány hatalmas előrelátással használta fel a HWP formátumot mint támadási felületet, mivel Dél-Koreában ez a dokumentumformátum széles körben elterjedt, különösen kormányzati, ipari és kutatási intézmények körében. A támadók a dokumentumban elhelyezett OLE inputon keresztül manipulálták a felhasználói interakciót, ami egyben a szociális manipulációra épülő behatolási vektor is volt.