MacSync macOS-stealer

Az elmúlt időszak egyik feltűnően elterjedt kártevője a MacSync, egy macOS platformra írt, jelszó- és adatlopásra specializálódott stealer, amelyet a Jamf Threat Labs elemzett ki. Bár a macOS hagyományosan kevésbé célzott platformnak számít a Windows-hoz képest, a MacSync kampányok azt mutatják, hogy a macOS-t futtató eszközök felhasználói sincsenek biztonságban a kifinomult, aláírt és legitimnek tűnő rosszindulatú kódokkal szemben.

A MacSync kártevő egyik legérdekesebb tulajdonsága, hogy szabályos, code signed komponenseket használ, így képes átmenni a macOS biztonsági ellenőrzésein és kevesebb gyanút kelt a felhasználókban vagy védelmi eszközökben. A támadók a Swift programozási nyelvet választották a fejlesztéshez, amely napjaink egyik legelterjedtebb és hivatalosan támogatott nyelve macOS-alkalmazások készítéséhez. Ez a választás azt jelenti, hogy a malware nem csak technikailag képes elrejteni magát, hanem funciójában is hasonlít egy normális alkalmazáshoz, így csökkentve a felismerés esélyét.

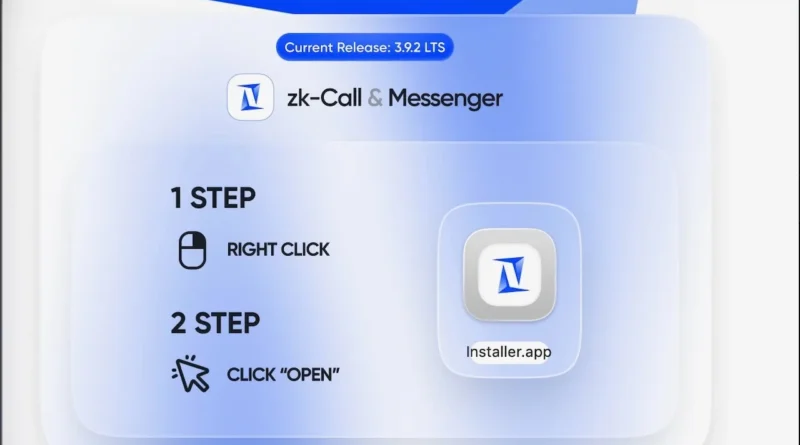

A fertőzés gyakran pszichológai megtévesztés (social engineering) segítségével jut el a célpontokhoz, a felhasználók megtévesztő, ártalmatlannak tűnő e-mailekben vagy letöltési linkekben találkoznak vele, amelyek egy látszólag legitim alkalmazást vagy bővítményt ígérnek. Amint a felhasználó telepíti a számítógépre, a MacSync rögtön hozzájut az engedélyekhez, amelyeket arra használ, hogy adatokat gyűjtsön össze és továbbítson a támadók által irányított szerver felé.

A stealer fő célja a érzékeny felhasználói adatok megszerzése, jelszavak, tokenek, böngészőben tárolt identitások, VPN-hitelesítések, valamint felhő- és e-mail fiókokhoz tartozó hitelesítési adatok. Kiemelt figyelmet fordít a böngészők és natív alkalmazások által lokálisan tárolt adatokra, amelyeket a kompromittált gép memóriáján keresztül vagy a fájlrendszerből gyűjt be, majd titkosított csatornán küld tovább a támadóknak.

A Jamf elemzése rámutat, hogy a MacSync mögött álló szereplők nem csupán primitív adatlopást hajtanak végre, hanem olyan automatizált exfiltrációs mechanizmust építettek ki, amely képes valós időben figyelni a felhasználói tevékenységet és dinamikusan alkalmazkodni a környezethez. A malware nem egyszerűen begyűjti, majd elküldi az adatokat, hanem képes fokozatosan feltérképezni a rendszert, és a legértékesebb bejelentkezési információkat először továbbítani.

A MacSync kampányok egyik technikai sajátossága, hogy a kártevő folyamatosan frissülő infrastruktúrát használ, a C2 szerverei gyakran változnak, elrejtettek, és olyan domainnevek mögé vannak rejtve, amelyek első ránézésre legitim webhelynek tűnnek. Ez tovább megnehezíti a vírus azonosítását és blokkolását hagyományos IP- vagy domain-alapú blokkoló mechanizmusokkal.