DNGerousLINK

A 39C3 konferencián bemutatott előadás a WhatsApp alkalmazásban felfedezett, különösen veszélyes, zero-click sebezhetőségeket ismerteti. A támadási módszerek lehetővé teszik, hogy a támadók kártevő kódot futtassanak a célszemély eszközén anélkül, hogy az áldozatnak bármit is meg kellene tenni, például nem kell megnyitnia egy linket vagy letöltenie egy fájlt, elég a WhatsApp üzenet fogadása vagy akár csak a hívás érkezése.

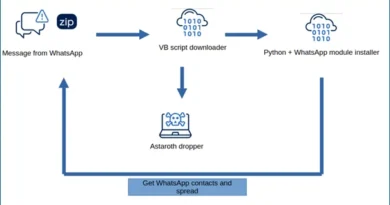

Az előadás során részletezték, hogy 2025 augusztusában az Apple javított egy kritikus sebezhetőséget (CVE-2025-43300), amelyet a vadonban is kihasználtak, hogy rendkívül kifinomult támadást hajtsanak végre kiválasztott célszemélyek ellen. Nem sokkal később a WhatsApp is kiadott egy frissítést, amely egy hasonló, iOS és Samsung eszközöket érintő sebezhetőséget javított, és amely szintén zero-click támadásokhoz vezethetett. Ezek a támadások általában kémprogramok telepítésére szolgálnak, amelyek teljes hozzáférést biztosíthatnak a támadóknak az áldozat eszközén tárolt adatokhoz, beleértve a beszélgetéseket, a helyadatokat, a fényképeket és más érzékeny információkat.

A bemutatott esetek kiemelik, hogy a modern kémprogramok és a zero-click támadások egyre inkább a legkifinomultabb kiberbűnözői eszközökké váltak, amelyek nem csak technikai, hanem társadalmi és biztonságpolitikai kihívásokat is felvetnek. A WhatsApp és az Apple által kiadott javítások ellenére a szakértők szerint a felhasználóknak mindig naprakészen kell tartaniuk eszközeiket, és ébernek kell lennie a gyanús tevékenységekkel szemben. Az előadás hangsúlyozta, hogy a kiberbiztonság ma már nem csak a technikai védelmi rétegekről szól, hanem a felhasználói tudatosság és a rendszeres frissítések fontosságáról is.