SafePay ransomware

A SafePay 2025 egyik figyelemre méltó zsarolóvírus fenyegetésévé vált, amely agresszíven növelte támadásai számát, és főként olyan cégeket érintett, amelyek sebezhető IT-környezettel és kevésbé robusztus helyreállítási képességgel rendelkeznek. 2024 őszén bukkant fel először, majd 2025 folyamán agresszíven skálázta tevékenységét, és több száz megszerzett áldozatot sorolt magáénak olyan iparágakban, mint pénzügy, technológia, e-kereskedelem, közszolgáltatás és kormányzati szervek.

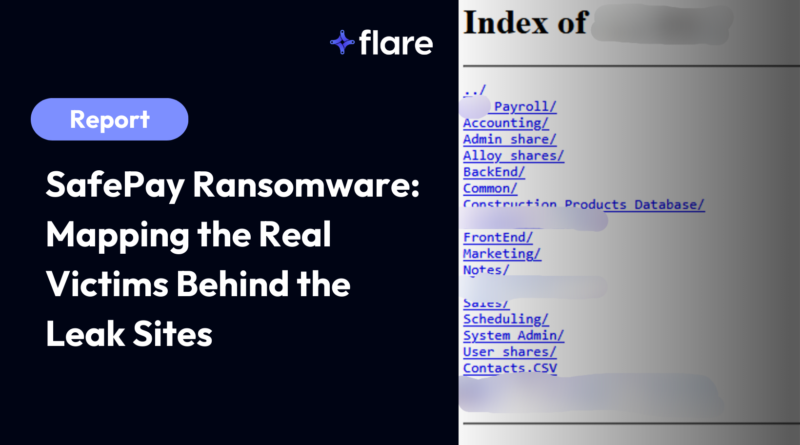

A SafePay működésének középpontjában a klasszikus, kétlépcsős taktika áll, a támadók nemcsak titkosítják az áldozat rendszereit, hanem előzetesen szenzitív adatokat is ellopnak, majd amennyiben a váltságdíjat nem fizetik meg, ezeket közzéteszik egy Tor-alapú leak site oldalon. Ez a megközelítés növeli a zsarolási nyomást és a reputációs kockázatot a célpontok számára.

A Flare kutatói 500 adatfelfedési rekordot elemeztek, és megállapították, hogy a SafePay áldozatainak több mint 90 %-a kis- és középvállalat volt, tipikusan olyan szervezetek, amelyek rendelkeznek fizetőképességgel, de nem bírják elviselni a hosszabb leállást vagy adatvesztést. Ez az arány azt mutatja, hogy a csoport gazdaságilag célzottabb támadásokat hajt végre, nem csupán véletlenszerűen keres kompromittálható rendszereket.

Földrajzilag az adatok alapján az áldozatok főként Észak-Amerikában és Nyugat-Európában koncentrálódnak, kiemelten az USA és Németország területein, ahol szigorú adatvédelmi és értesítési szabályozások miatt a zsarolás következményei is súlyosabbak lehetnek a cégek számára.

A SafePay technikai profilja szerint a fertőzések gyakran távoli eléréseken keresztül indulnak, ahol szerzett hitelesítő adatokkal a támadók képesek bevándorolni a hálózatba, deaktiválni a védekező mechanizmusokat és titkosítani a fájlokat, miközben előzetesen adatokat is eltávolítanak. A zsarolóvírus a támadás során tipikusan blk/kódolt .safepay fájlkiterjesztést használ, és fenyegető üzeneteket hagy hátra, amelyekben digitális váltságdíjat követelnek.

Az esetekben gyakran megfigyelhető, hogy a belépéshez gyenge jelszavak, nem megfelelő konfigurációk vagy hiányos hozzáférés-védelem szolgáltat hidat a támadóknak az infrastruktúrákba, ami rávilágít a hagyományos biztonsági hiányosságok továbbra is fennálló kockázataira.