Nem létező bővítmények, kiterjesztések

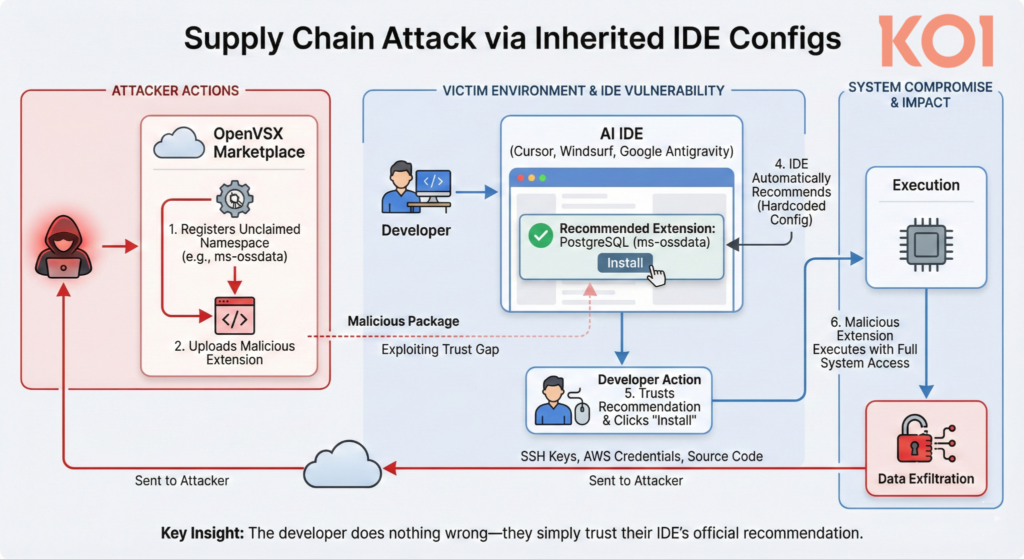

A koi.ai egy kiberbiztonsági esetre hívja fel a figyelmet, amely a legnépszerűbb AI-alapú fejlesztői környezetekben, mint a Cursor, Windsurf és Google Antigravity, fedezett fel egy komoly biztonsági rést. A probléma lényege, hogy ezek az IDE-k (Integrált Fejlesztői Környezetek) olyan kiterjesztéseket ajánlottak felhasználóiknak, amelyek valójában nem is léteztek az OpenVSX nyílt forráskódú kiterjesztés-piacon. A kiterjesztések, amelyekre ezek az ajánlások vonatkoztak, szabadon elfoglalhatók voltak, tehát bármelyik támadó regisztrálhatta és káros kiterjesztéseket tölthetett fel rájuk. Ez azt jelentette, hogy ha egy fejlesztő megbízott az IDE által ajánlott kiterjesztésekben, és telepítette őket, akár káros kódot is futtathatott a gépein anélkül, hogy erről tudomása lett volna.

A koi.ai kutatói felismerték a veszélyt, és proaktívan cselekedtek, maguk foglalták el azokat a kiterjesztéseket, amelyekre a támadók célzhattak volna, így megelőzve, hogy valaki káros kiterjesztéseket töltsön fel rájuk. Ezután együttműködtek az Eclipse Alapítvánnyal (amely az OpenVSX-t üzemelteti), hogy ellenőrizzék és biztonságossá tegyék a maradék kiterjesztéseket. A cikk kiemeli, hogy a Cursor gyorsan reagált a problémára, a Google Antigravity pedig csak többszörös visszautasítás után, de végül mégis javította a hibát. A Windsurf viszont nem válaszolt a kutatóknak, így a helyzetük továbbra is bizonytalan maradt.

A kutatás során derült ki, hogy a fejlesztők nagy bizalmat helyeznek az IDE-k által ajánlott kiterjesztésekben, a koi.ai tesztje során több mint ezer fejlesztő telepítette a kutatók által feltöltött, teljesen üres, placeholder kiterjesztéseket pusztán azért, mert az IDE ajánlotta őket. Ez mutatja, hogy a bizalom kihasználható, és milyen könnyen lehetne káros kódot terjeszteni ezen az úton. A cikk figyelmeztet arra is, hogy a fejlesztőknek mindig ellenőrizniük kell a kiterjesztések forrását, és ne feltétlenül bízzanak az automatikus ajánlásokban.