OpenAI-kompatibilis API, de kihasználás

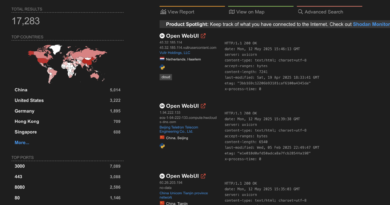

Egy kritikus biztonsági hibát azonosítottak az Open WebUI nyílt forráskódú AI-felületben. A CVE-2025-64496 hiba 7,3-as CVSS pontszámmal magas veszélyességűnek minősül, és az Open WebUI 0.6.34 és korábbi verzióit érinti, ha a Direct Connections funkció engedélyezve van. A sebezhetőség lényege, hogy a Direct Connections funkció biztonságosnak tűnő, de valójában nem megfelelően védett módon kezelte a szerverről érkező eseményeket (SSE), így ha egy felhasználó egy ártalmas, támadó által irányított modellkiszolgálóhoz kapcsolódik, akkor a támadó képes lehet a felhasználó fiókjának átvételére, vagy akár távvezérlési kód végrehajtására a szerveren, feltéve, hogy a felhasználónak vannak kiemelt jogai.

A Cato Networks kutatói kimutatták, hogy a hiba kihasználható például akkor, ha egy alkalmazott egy ingyenes GPT-4 alternatívának álcázott, valójában támadó által irányított végponthoz kapcsolódik. Ebben az esetben a Open WebUI frontendre beépített JavaScript kód futtatására kényszeríthető, amely elcsípheti a felhasználó JWT tokenjét (amely a localStorage-ban tárolódik, és bármely a lapot futtató szkript hozzáférhet), majd azt a támadóknak továbbíthatja. A tokenek hosszú életciklusa és a hiányzó HttpOnly védelmi mechanizmusok miatt a támadók könnyen átvehetik a felhasználó identitását, és ha a felhasználónak adminisztrátori jogai vannak, akkor a teljes szerver kompromittálására is sor kerülhet.