Többlépcsős célzott adathalászat

A Joe Security elemzése azt mutatja be, hogyan tud egy modern, több lépcsős és célzott malware-kampány technikákat kombinálni a phishing-tól és kódalapú hitelesítési feltételektől a validált kód aláírásig és végül a rejtett infostealer malware-ig, miközben olyan elleni védelmi mechanizmusokat próbál kijátszani, mint az automatizált elemző környezetek és a hagyományos antivírus megoldások.

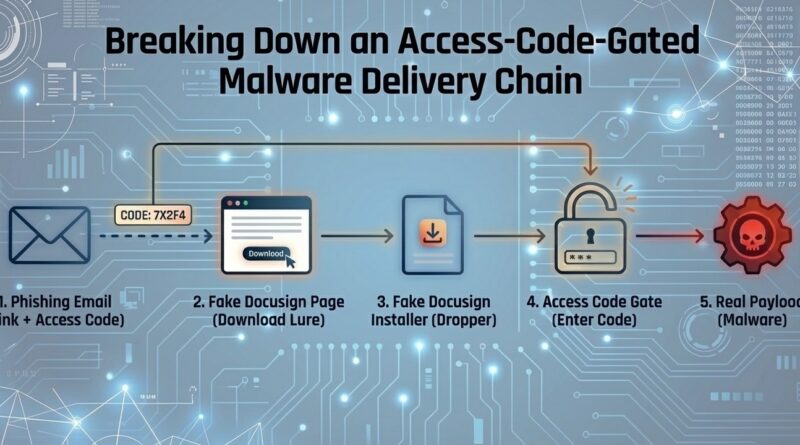

A támadás tipikus kezdete egy hamisított DocuSign-hoz kapcsolódó phishing e-mail, amely egy meggyőzően kinéző weboldalra irányítja az áldozatot. Ez a hamis oldal letöltésre kínál egy DocuSign_PackageInstaller.exe nevű futtatható fájlt, amely bár első ránézésre nem mutat viselkedési jeleket, szofisztikált rejtőzködési mechanizmusokat tartalmaz. A kutatók azt tapasztalták, hogy a dinamikus (sandbox-ban futtatott) elemzés önmagában nem volt elegendő a viselkedés feltárásához, mivel a kód access kódot kér és idő-ellenőrzéseket végez, amelyek lelassítják vagy blokkolják a futást automatizált környezetben.

A fájl érvényes kód aláírással rendelkezik egy kínai szervezet nevére kiadva, ami segíthet áthatolni a kezdeti bizalmi ellenőrzéseken. Maga a bináris egyetlen .NET-keretbe ágyazott fájl, amelyben a második szakasz letöltésének logikája rejtőzik. Ez a rész egy access kód-ellenőrző rutint tartalmaz, amely elméletben csak akkor teszi lehetővé a folytatást, ha a felhasználó helyes kódot ad meg, ez egyúttal célzottabb támadásra is utalhat, amikor a támadók előre meghatározott áldozati csoportokra fókuszálnak.

Miközben a kód futásidejű feltételeket és időzített time-bomb logikát használ, amelyek online időforrást kérnek le és nem a helyi gép óráját veszik figyelembe, a statikus vizsgálat lehetővé tette a második szakasz binárisának kinyerését és tanulmányozását anélkül, hogy bárki hozzáadott kódot vagy kódot futtatott volna. A második szakasz egy natív bináris, amely további klasszikus packer-alapú obfuskációt (kódelfedést) alkalmaz, hogy még nehezebben legyen visszafejthető.

A vizsgálat végső lépése során a Joe Sandbox visszatéréssel kiderült, hogy a végső payload a Vidar malware, amely képes hitelesítési adatok, böngészőben tárolt jelszavak és egyéb érzékeny információk ellopására. A Vidar által összegyűjtött adatok később visszaküldhetők a támadóknak, vagy további támadási mozgásokhoz használhatók, például további kompromittálásokhoz vagy pénzügyi csalásokhoz.

Az ilyen többfázisú fertőzési láncok azért jelentős fenyegetést a védelmi csapatok számára, mert egyetlen módszer, legyen az csak dinamikus sandbox-elemzés vagy csupán statikus vizsgálat, önmagában nem fed fel minden rejtett lépést. Ez az eset rávilágít arra, mennyire fontos a statikus és dinamikus eszközök kombinációja, különösen akkor, amikor a malware access kódokkal, idő-feltételekkel és obfuszkációval igyekszik elkerülni a feltárást.

A cikk azonosít néhány IoC-t is, mint például a fájl neve és hash-értékei, valamint a kártékony C2-kiszolgálók URL-jei, amelyek hálózati szinten blokkolhatók vagy monitorozhatók a felismerhető jelek alapján.