Metro4Shell kihasználása

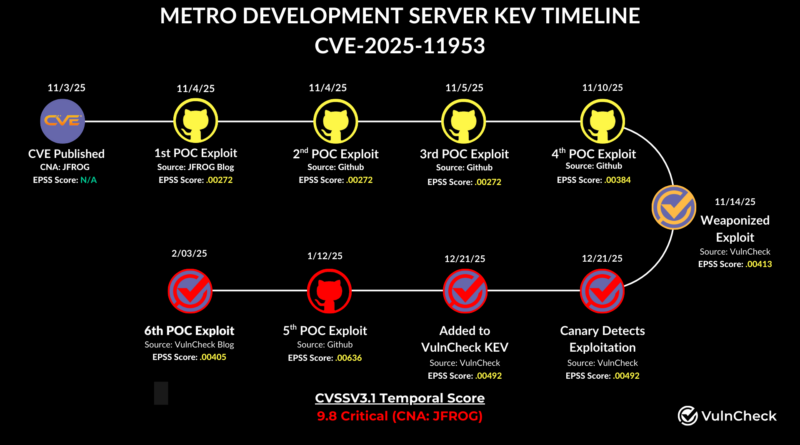

A VulnCheck a Metro4Shell néven emlegetett sebezhetőség kihasználását ismerteti a React Native fejlesztői szerverben található hibán keresztül. A sérülékenység azonosítója CVE-2025-11953, és egy hibásan konfigurált Metro Development Server REST-végepontját használja ki, amely alapértelmezett beállítások mellett hálózatról elérhető marad. Ez a hiba lehetővé teszi, hogy egy nem hitelesített támadó tetszőleges parancsokat futtasson a kiszolgálót használó host operációs rendszerén keresztül. A VulnCheck arra figyelmeztet, hogy ezt a sebezhetőséget már decemberben és januárban is aktívan kihasználták különböző helyeken, és ennek ellenére a szakmai közösségben viszonylag kevés publikusan elérhető megerősítés jelent meg arról, hogy a bugot valóban operatív támadásban használják.

A kihasználási eljárás során a támadók egy HTTP POST kérést küldenek a /open-url végpontra, amely egy például PowerShell-szkriptet tölt le és futtat a célgépen. A megfigyelt mintákban ez a szkript Microsoft Defender kizárási szabályokat állít be, majd egy távoli szerverrel TCP-kapcsolatot létesít, ahonnan egy bináris fájlt tölt le és végrehajtja azt. A letöltött kód UPX-tömörített és Rust nyelven írt, alapvető ellen-elemzési logikával rendelkezik, ami nehezíti az elemzést és a statikus vizsgálatot.

A VulnCheck által észlelt forgalom több IP-címből is származott, és két különböző távoli tárhelyről érkezett a payload, ami arra utal, hogy a támadók nem egyszerű tesztkódot, hanem ismétlődő, működő exploit-láncot alkalmaznak.