Tor fingerprinting támadási módszer

A Tor webböngészőt érintő kutatás adati arra engednek következtetni, hogy nyomon követhetők a felhasználók az anonim hálózaton. A felhasználók online követésére szánt fingerprinting megoldások az egyes készülékek egyedi tulajdonságai alapján vesznek “ujjlenyomatot” a felhasználóról. Ehhez olyan adatokat gyűjtenek be, mint a kijelző felbontása, az adott számítógép vagy okostelefon konfigurációja, az operációs rendszer típusa, vagy akár a telepített betűkészletek listája, ezek kombinációjával pedig aztán kifejezetten pontosan be tudják azonosítani az adott felhasználót a böngészés során. A megoldás azért különösen aggályos, mert azzal a felhasználók hosszú időn keresztül követhetők, még akkor is, ha rendszeresen törlik böngészési adataikat, vagy épp privát böngészést használnak. Noha a különböző webes szabványokért felelős testületek egyhangúlag kimondják, hogy kifejezetten káros gyakorlatról van szó, az mégis évről évre elterjedtebbé válik. A nagyobb böngészök számolnak ezzel a támadási módszerrel és véletlenszerű adatokat generálnak a nem szükségszerű adatfolyamba, ezzel megtévesztve az ilyen eljárást alkalmazó weboldalakat.

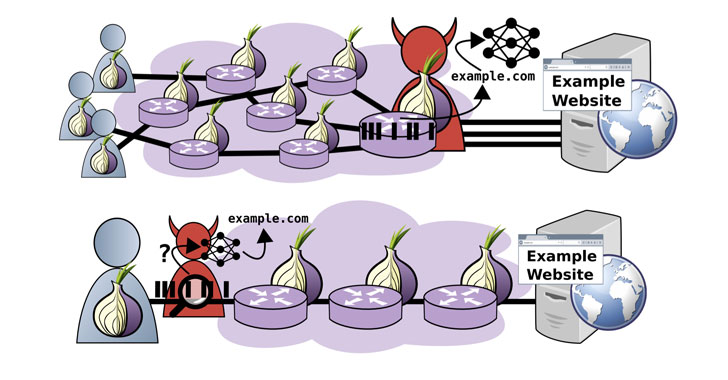

A Tor böngésző, nyílt forráskódú anonimitás és adatvédelmi technológiákat ígér a felhasználóknak, amelyek biztosítják, a „névtelenséget” és hogy a mások által nem követhető a kommunikációt a Tor böngésző segítségével. Ezt részben azzal biztosítja a Tor Browser, hogy titkosított kommunikációt használ és többezer közvetítő közegként szolgáló overlayer hálózatot használ, amivel anonimizálja a geolokációt, másrészt nem engedi a hálózatfelügyeleti módszereket alkalmazni és időszakonként megújítja az egész kimenő útvonalat, hogy elrejtse a forgalmat.

A kutatók által ismertetett fingerprinting támadás célja, hogy megtörjék ezeket módszereket, az anonimitásvédelmet, és lehetővé tegyék a Tor-hálózat és felhasználó közötti titkosított forgalmi mintákat megfigyelését. Így követhetővé válnak a felhasználók, ha felkeresnek egy-egy weboldalt. A kidolgozott fenyegetésmodell feltételezi, hogy a felhasználó egy kilépési node-ot használ, amelyet aztán forrásként használnak a Tor forgalmi nyomok összegyűjtésére és egy gépi tanulás alapú modell segítségével képesek a felhasználók követésére egyes oldalakon.

A kutatók jelezék, hogy ez a támadási módszer csak akkor lehet sikeres, ha csak egy kis mennyiségű webhelyet követnek és alkalmazása is akkor válhat aggályossá, ha kifejezetten célzottan alkalmazzák, mert tömeges megfigyelésére alkalmatlan a módszer.