Tarrask malware

A Microsoft Detection and Response Team (DART) és a Microsoft Threat Intelligence Centerrel (MSTIC) együttműködve többlépcsős támadást azonosított, amely a Zoho Manage Engine Rest API hitelesítést megkerülő sérülékenységét vette célba, és kezdetben a Unit42 által részletezett hasonló tulajdonságokkal rendelkező Godzilla webshell-t telepített.

A Microsoft 2021 augusztusa és 2022 februárja között figyelte meg a HAFNIUM tevékenységét, amit kínai állami támagotású szereplőnek tartanak, amely a távközlési, internetszolgáltatói és adatszolgáltatási szektorban dolgozókat célozta meg, többnyire az Amerikai Egyesült Államokban.

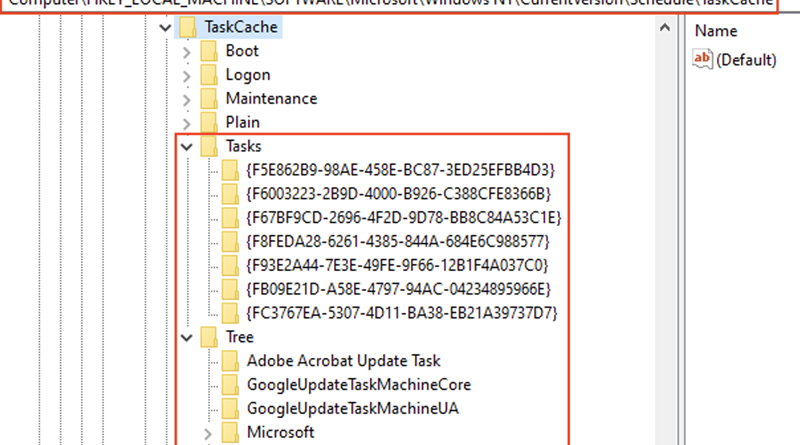

A blog felvázolja a Tarrask által használt rosszindulatú programok egyszerűségét, miközben kiemeli, hogy az ütemezett feladatokkal való visszaélés a védekezés kijátszásának nagyon gyakori módszere. Továbbá azt is, hogy a fenyegetés szereplői hogyan hoznak létre ütemezett feladatokat, hogyan fedik el nyomaikat, hogyan használják a rosszindulatú programok kijátszási technikáit a fenyegetés folyamatos fenntartására és biztosítására, és hogyan védekezhetünk e taktika ellen.