Pegasus for android technikai elemzése III.

Az utolsó részben a Cyber Geeks ismerteti a WAP Push üzeneteket, amelyek segítségével automatikusan betölthetők a tartalmak a telefonra felhasználói beavatkozás nélkül, a C2 kommunikációt az MQTT protokollon keresztül, a MediaPlayer egy korábban fel nem tárt sebezhetőségének kihasználását, valamint a a spyware képessége a telefon helyének nyomon követésére.

A Pegasus az NSO csoport által kifejlesztett kémprogram, amelyet az Amnesty International és a CitizenLab elemzett és hozott nyilvánosságra. A Cyber Geeks csapata azt az Android-verziót vizsgálta, amelyet a Lookout elemzett. Az Androidra készült Pegasus kutatásuk során rájöttek, hogy a gyártók tévesen tulajdonítottak néhány dokumentálatlan APK-fájlt a Pegasusnak, amint azt egy itt található kutató kiemelte.

Az elemzést 3 részre osztotta a Cyber Geeks a kód összetettsége és hossza miatt.

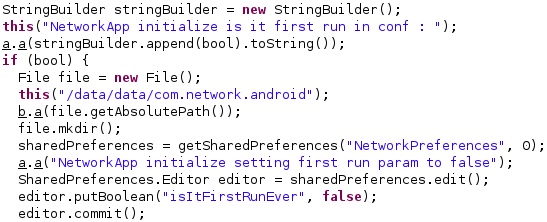

Az első a részben bemutatták az alkalmazás inicializálását, beleértve a konfigurációját is, a megcélzott alkalmazásokat, az alapvető funkciókhoz kapcsolódó parancsokat, valamint azokat a módszereket, amelyek segítségével a Pegasus eltávolíthatja magát az eszközről.

A második részben bemutatták a Cyber Geeks a HTTP-kommunikációt a C2 szerverrel, a spyware által megvalósított SMS-ben kapott parancsokat, az élő hangfelügyeleti funkciót és a billentyűnaplózási tevékenységet.