OPERA1ER

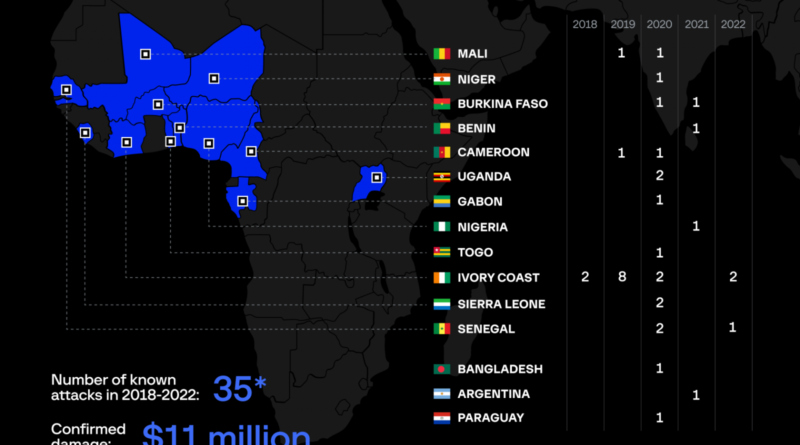

Az Group-IB kutatói szerint az OPERA1ER-nek nevezett csoport 2018 és 2022 között nagyságrendlileg 11 millió dollárt lopott el bankoktól és távközlési szolgáltatóktól Afrikában, legalább 35 sikeres támadás során. A Group-IB elemzői az Orange CERT-CC részlegével együttműködve 2019 óta követik az OPERA1ER-t, és észrevették, hogy a csoport tavaly megváltoztatta technikáit, taktikáját és eljárásait (TTP).

A hackercsoport francia nyelvű, feltehetően Afrikából származó tagokból áll. A csoport afrikai vállalatok mellett Argentínában, Paraguayban és Bangladesben is szedte áldozatait. Az OPERA1ER nyílt forráskódú eszközöket és olyan keretrendszereket használ, mint a Metasploit és a Cobalt Strike. Kezdeti hozzáférést többnyire adathalász e-maileken keresztül szereznek, amelyekhez olyan témákat használnak fel, ami nem kelt feltűnést, így a számlák vagy a postai kézbesítési értesítések.

Az e-mailek mellékletei tartalmazzák a kártevőket, köztük a Netwire-t, a bitrat-ot, a venomRAT-ot, az AgentTesla-t, a Remcos-t, a Neutrino-t, a BlackNET-et és a Venom RAT-ot. A Group-IB kutatói szerint az OPERA1ER három-tizenkét hónapot tölthet a kompromittált hálózatokban, és néha kétszer is megtámadják ugyanazt a céget és infrastruktúrát más támadásokhoz is használhatják.