PoC exploit Exchange szerverekre

Proof-of-concept exploitokat tettek közzé a Microsoft Exchange két aktívan kihasznált sebezhetőségéhez, amelyeket ProxyNotShell néven ismertettek korábban.

A két sérülékenység:

CVE-2022-41040 – A Microsoft Exchange Server Elevage of Privilege sérülékenység,

CVE-2022-41082 – Microsoft Exchange Server távoli kódfuttatással kapcsolatos sérülékenység.

Mindkettő hatással van az Exchange Server 2013-ra, 2016-ra és 2019-re, PowerShell segítségével jogosultságot lehet emelni, vagy távoli kódfuttatást lehet végrehajtani a sérülékenységek kihasználásával.

A GreyNoise kiberbiztonsági cég megerősítette, hogy a fenyegetés szereplői szeptember vége óta próbálják kihasználni a hibákat

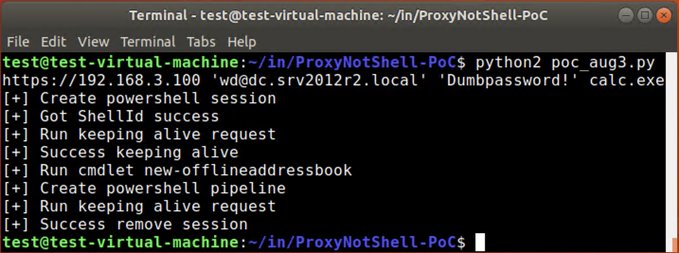

A népszerű kutató, Will Dormann megerősítette, hogy a Janggggg biztonságkutató által kiadott PoC exploit kód, amelyet a vadon élő fenyegetés szereplői kihasználtak, az Exchange Server 2016 és 2019, sőt 2013 ellen is működik bizonyos módosításokkal. A szakértő bemutatta, hogyan lehet kihasználni a hibát a calc.exe-vel rendszergazdai jogosultság megszerzésére.

A Microsoft mindkét sérülékenységre adott ki javítást a 2022. novemberi biztonsági frissítés során. A Microsoft arra kéri ügyfeleit, hogy azonnal telepítsék a frissítéseket, hogy ne tudják a támadók kihasználni azokat. A cég azt is megerősítette, hogy tudnak a kapcsolódó sérülékenységek kihasználásáról.