Fortinet Zero-Day

Ismeretlen – de feltételezhetően kínai hackerek – nulladik napi sérülékenységet használtak ki kormányzatokat és a nagyvállalatokat célzó támadások során. A Fortinet 2023. március 7-én biztonsági frissítéseket adott ki a súlyos sérülékenység (CVE-2022-41328) javítására, amely lehetővé tette a fenyegetés szereplői számára a távoli kódfuttatást. Az egyik incidenst akkor fedezték fel, amikor egy ügyfél FortiGate eszközei FIPS firmware integritáshoz kapcsolódó hibák miatt leálltak, ami működésképtelenné tette őket. A kihasznált termékek listája a FortiOS 6.4.0–6.4.11, FortiOS 7.0.0–7.0.9, FortiOS 7.2.0–7.2.3, valamint a FortiOS 6.0 és 6.2 összes verzióját érintette. A hiba kijavításához a rendszergazdáknak frissíteniük kell a sebezhető termékeket a FortiOS 6.4.12-es, vagy újabb verzióira, a FortiOS 7.0.10-es, vagy újabb verzióira, illetve a FortiOS 7.2.4-es, vagy újabb verzióira.

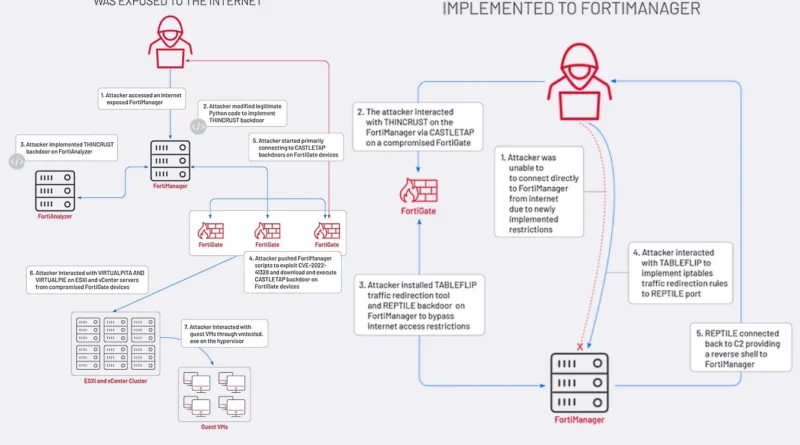

A Mandiant – amely együttműködött a Fortinet-tel – ismertette a támadás részleteit, megosztotta a az azonosításhoz szükséges mutatókat és a szabályokat.

FRISSÍTÉS: A Fortinet kiadott egy firmware-frissítést, amely kijavítja a FortiGate biztonsági készülékek kritikus, hitelesítés előtti távoli kódfuttatási sérülékenységét, ha az SSL VPN modul engedélyezve van. A sérülékenység (CVE-2023-27997) részletei 2023. június 12-én váltak nyilvánossá, amikor a vállalat közzétett egy advisory-t és egy blogbejegyzést, amelyben elemezte a hibát és annak kihasználást. A FortiOS összes jelenlegi verzióját érinti a javított sérülékenység, a javított verziók a következők: 6.0.17, 6.2.15, 6.4.13, 7.0.12 és 7.2.5. A Fortinet aktív kihasználás során azonosította a sérülékenységet, és sikerült mintát gyűjteniük az alkalmazott kártevőből a kapcsolódó hálózati forgalommal együtt. A kártevő egy általános Linux-implantátum FortiOS-ra szabott változata volt – írják a Fortinet kutatói a blogbejegyzésben.