In2al5d p3in4er loader

A Morphisec Threat Labs kutatói egy új rosszindulatú programbetöltőre figyelmeztetnek, amelyet az Aurora információlopó fertőzési láncának részeként használnak. A betöltő antivirtual-machine (VM) és szokatlan fordítási technikákat használ, amelyek úgy tűnik, igen sikeresek a biztonsági megoldások általi észlelés elkerülésében. Az Aurora infostealer Go nyelven íródott, és malware-as-a-service platformként működik, amelyet orosz nyelvű kiberbűnözéssel foglalkozó fórumokon hirdetnek. Tavaly év végén kezdett népszerűvé válni a kiberbűnözők körében, mert moduláris felépítésű, és rosszindulatú programok letöltőként is használható, hogy további hasznos terheket telepítsen az alapvető funkciója mellett, azaz adatok és hitelesítő adatok ellopása több webböngészőből, kriptovaluta pénztárcából és helyi alkalmazások. Ami az Aurora kézbesítését lopakodóvá és veszélyessé teszi, egy nagyon kitérő betöltő, amelyet „in2al5d p3in4er”-nek nevezték el.

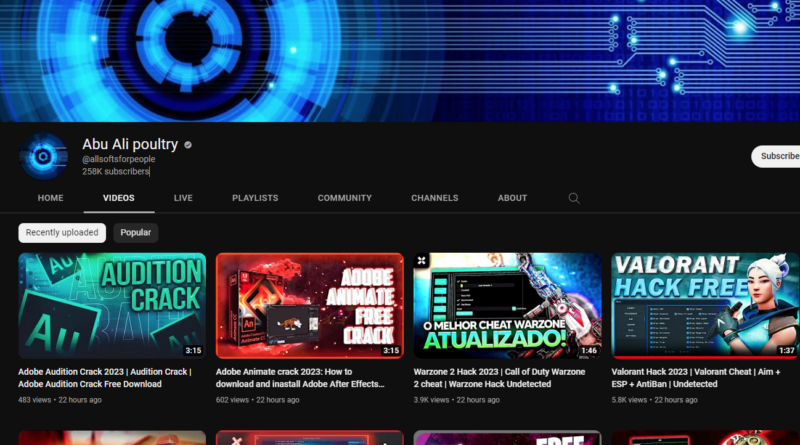

Az egyik növekvő tendencia a YouTube használata rosszindulatú programok terjesztéseként. A hackerek átveszik a népszerű YouTube-fiókokat, és rosszindulatú weboldalakra mutató linkeket tartalmazó videókat tesznek közzé. A videó láthatóságának növelése érdekében keresőoptimalizálási (SEO) címkéket használnak, hogy a videókat magasabbra hozzák a keresési eredmények között. A YouTube-fiókok ellopása jövedelmező üzlet a kiberbűnözők számára. Az viszont új, hogy a ofenyegtési szereplő mesterséges intelligenciát használ a videók előállításához. Ez leegyszerűsíti a meggyőző, költségvetéssel támogatott tartalom létrehozásának folyamatát. Lehetővé teszi a fenyegetés szereplői számára, hogy automatizálják a különféle csalikészítést, például hamis szoftvereket, amelyek ráveszik a felhasználókat, hogy a linkekre kattintsanak.

A Morphisec Threat Labs kutatói közzétették az azonosításhoz szükséges mutatókat is.