DangerousPassword támadási kampány

2019 júniusa óta a JPCERT/CC követte a kriptovaluta tőzsdei szolgáltatók elleni támadásokat, amelyekről feltételezik, hogy a DangerousPassword (CryptoMimic, SnatchCrypto) támadási kampányhoz kapcsolódnak. A csoport célpontok e-mailben történő megfertőzésére a parancsikon fájlokat használta rosszindulatú programok terjesztésére. Az új módszerük a közösségi médiát is kihasználja és már a macOS rendszereket is képesek kihasználni.

Amellett, hogy rosszindulatú programokat küldenek e-mail mellékletként, a támadók kapcsolatba léphetnek a LinkedIn-en célpontjaival, és azon keresztül is kártékony programokat juttatnak el az áldozatokhoz.

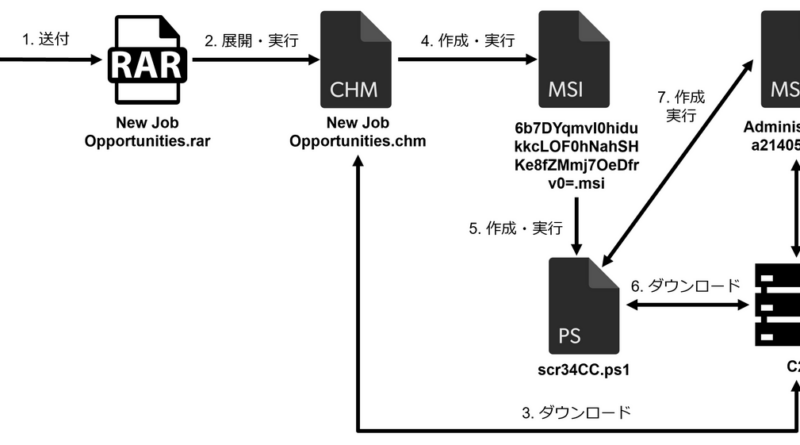

A LinkedIn-en keresztül küldött fájl – amely a munkakörrel kapcsolatos információkkal csábít – RAR formátumban van tömörítve, és kibontáskor Windows súgófájlokat (CHM-fájlokat) tartalmaz. A fájl végrehajtása egy Windows Installer-fájlt (MSI-fájlt) tölt le és futtat egy külső forrásból. Az MSI-fájl PowerShell-szkriptet használ további MSI-fájl-okletöltéséhez és külső futtatásához.