BrutePrint – az ujjlenyomat azonosítás vége

A Zhejiang Egyetem és a Tencent Labs kutatói publikáltak egy támadási módszert, amellyel az ujjlenyomat-védelmet megkerülve hozzáférhetnek az Android mobilokhoz. A módszerrel képesek megkerülni az eddigi biztonságot, amelyre emberek milliói támaszkodnak.

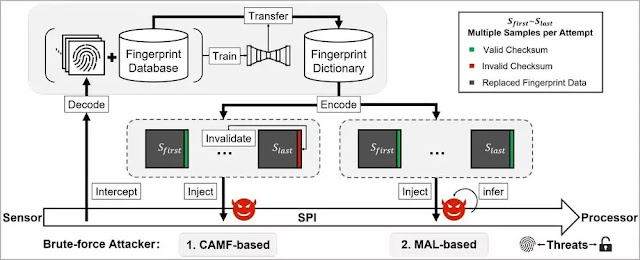

A rendszer elnevezése nem véletlen: ez egy olyan folyamat, amely nyers erővel (brute force) működik, és végül kemény módon oldja fel a mobilt. Számos teszt után a tanulmányért felelős kutatók kimutatták, hogy a CAMF (Cancel-After-Match-Fail) és MAL (Match-After-Lock) sebezhetőségek kihasználásával minden Android-mobilba beléphetnek, amelyen próbálkoznak.

A legaggasztóbb az, hogy nemcsak a gyakorlatba ültették át ezeket a nyers erőrendszereket, hanem magukban az ujjlenyomat-felismerő környezetekben is felfedeztek sebezhetőséget. Így MITM támadásokat próbáltak ki, hogy alternatív módon tudják megszüntetni az ujjlenyomat-védelmet. Ez azt mutatja, hogy komoly biztonsági problémák vannak az ujjlenyomat- azonosító rendszerekben, és a gyártóknak össze kell szedniük magukat, hogy ne váljon nagy kockázattá.

A tanulmány elkészítésekor kulcsfontosságú volt, hogy a lehető legkülönfélébb eredményeket lehessen elérni annak igazolására, hogy amit felfedeztek, az valódi. Emiatt végeztek teszteket és ujjlenyomat-támadásokat tíz legnépszerűbb Android- és HarmonyOS-eszközön, valamint még annyi más, iOS rendszerrel felszerelt modellen. A következtetéseik azt mutatták, hogy az iPhone-ok, köztük az olyan verziókat, mint az iPhone SE vagy az iPhone 7, erősebb biztonsági szinttel rendelkeznek. Az egyik fő különbséget abban találták meg, ahogyan az Apple termináljai blokkolják a brute force támadásokat egy sor kísérlet után, megakadályozva azok sikerességét.

Az általuk kidolgozott rendszer megköveteli, hogy a támadó hozzáférjen az áldozat mobiljához. Ezen kívül még két dologra van szükség. Ezek közül az első az, hogy legyen egy adatbázis az ujjlenyomatokról, amelyek különböző módon elérhetők a szokásos eszközökön keresztül, amelyekhez a hackerek hozzáférnek. A második konkrét felszerelésekről szól, amelyeket a támadásokhoz kell használni, de meglepő módon csak 15 dollárba (kb. 12 euróba) kerül.

A rendszer által használt technika abból áll, hogy megismétli az ujjlenyomat-azonosítási kísérleteket a célmobilon egy olyan hiba használatával, amely eléri a terminált, és megakadályozza a sikertelen kísérletek rögzítését. Ily módon a támadás könyörtelenül folytathat nyomokat, amíg fel nem fedezi a feloldásához szükséges támadást. Emellett a korábban már említett MAL rendszert is használják azzal a szándékkal, hogy megtévesszék a mobilt, hogy ne blokkolják a bejelentkezési kísérletek során.

A jelentés azt jelzi, hogy csak néhány órába telik az ujjlenyomat feltörése a BrutePrint használatával. Pontosabban, a sebezhető eszközökkel szemben ez 2,9 és 13,9 óra között van.