AceCryptor

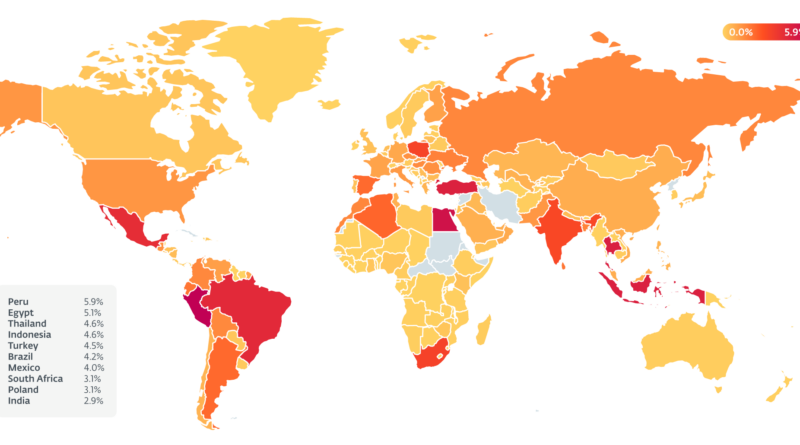

Az ESET az AceCryptor működését vizsgálta részletesen, amelyet a cég 2021-ben és 2022-ben több mint 80 000 egyedi mintával észlelt a telemetriájában. Az AceCryptor egy hosszú élettartamú és elterjedt titkosító-malware, amelyet a világ minden részén terjesztenek.

Az AceCryptor által rejtett kiemelkedő rosszindulatú programcsaládok közé tartozik többek között a SmokeLoader, a RedLine Stealer, a RanumBot, a Raccoon Stealer, a Stop ransomware és az Amadey. Magának a AceCryptornak is több változata, amit az ESET kutatói ismertetnek.

Az AceCryptort először az Avast emelte ki 2022 augusztusában, részletezve a kártevő felhasználását a Stop ransomware és a RedLine Stealer Discordon 7-Zip fájlok formájában történő terjesztésére.

Mivel az AceCryptort több fenyegetési szereplő használja, az általa csomagolt rosszindulatú programokat is többféle módon terjesztik. Az ESET telemetria szerint az eszközöket elsősorban kalózszoftverek trójai telepítőivel, rosszindulatú mellékleteket tartalmazó e-mailekkel, vagy más rosszindulatú programokon keresztül, amelyek letöltöttek új, AceCryptor által rejtett kártevőket. Példa erre az Amadey botnet, amelynél megfigyelték, hogy letöltött egy AceCryptorral csomagolt RedLine Stealer-t.

Jelenleg az AceCryptor többlépcsős, háromrétegű architektúrát használ. Az első rétegnek jelenleg két ismert verziója van használatban – egy olyan verzió, amely a TEA-t (Tiny Encryption Algorithm) használja a második réteg visszafejtésére, és egy olyan verzió, amely a Microsoft Visual/Quick/C++ szoftverből származó lineáris kongruenciális generátort (LCG) használ. A második réteg shellcode, amely védekező trükköket hajt végre, majd visszafejti és elindítja a harmadik réteget. Végül a harmadik réteg egy shellkód, amely szintén végrehajt bizonyos azonosítás ellenes trükköket, és a feladata a payload elindítása.

Az ESET megosztotta az azonosításhoz szükséges IoC-kat és a MITER ATT&CK technikákat is.