Dark Pink APT elemzés

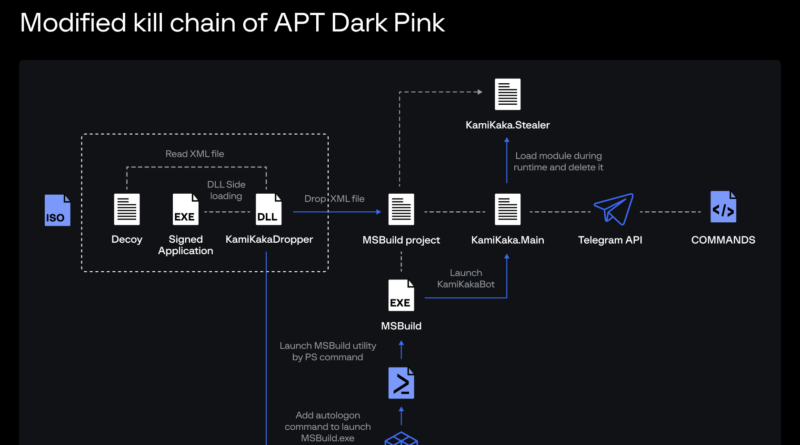

A Dark Pink, egy feltételezett, nemzetállamok által támogatott kiberkémkedő csoport, mind földrajzi, mind ágazati szempontból bővítette a célzott szervezetek listáját, és az év eleje óta legalább két támadást hajtott végre – állítja a szingapúri székhelyű Group-IB biztonsági cég, amely szerint a Dark Pink 2021 közepe óta aktív, és elsősorban az ázsiai-csendes-óceáni térség áldozataira összpontosít – de úgy tűnik, ez most megváltozott. A Group-IB kutatói szerint öt új Dark Pink áldozatot azonosítottak az APT csoportról szóló 2023. januári kutatásuk óta, így a bűnözők áldozatainak száma 13-ra emelkedett. A legújabb áldozatok között szerepel egy katonai szervezet Thaiföldön, kormányzati szervek Bruneiben és Indonéziában, egy nonprofit szervezet Vietnamban, valamint egy oktatási intézmény Belgiumban. Ez potenciálisan arra utal, hogy a támadások tényleges hatóköre még szélesebb körű lehet. Miközben a csoport bővíti a megcélzott áldozatait, egyúttal fejleszti eszköztárát is, hogy észrevétlen maradjon a szervezetek hálózatain. A Dark Pink továbbra is az adathalász e-mailekben küldött ISO-képeket használ a kezdeti hozzáférésekhez. A biztonsági kutatók szerint a .DLL sideloadinget is használja az egyedi TelePowerBot és KamiKakaBot kártevők elindításához. Mindkét Windowsos kártevő a Telegram titkosított üzenetküldő szolgáltatást használja a C2 kommunikációra. A Group-IB szerint a malware-eket a jelek szerint arra tervezték, hogy bizalmas fájlokat lopjanak el kormányzati és katonai hálózatokból, és akár a veszélyeztetett számítógépekhez csatlakoztatott USB-eszközöket is megfertőzhetik. A rosszindulatú kód emellett a fertőzött PC-ken lévő üzenetküldő alkalmazásokhoz is hozzáférhet.