Nagyobb a kihasználás, mint sejtették

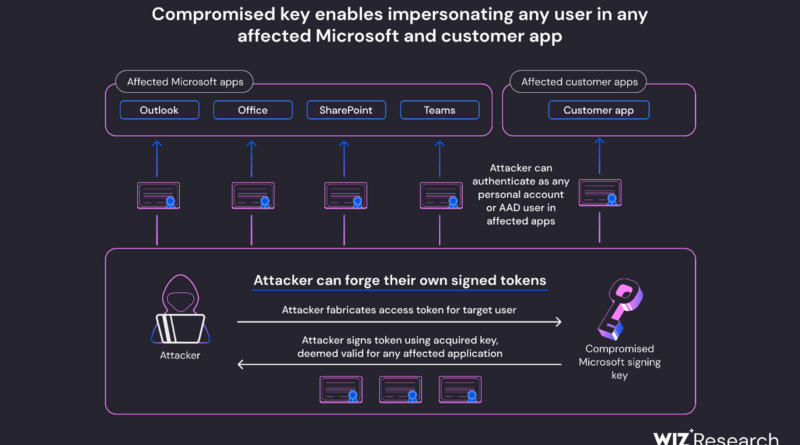

A Microsoft e-mail infrastruktúrája elleni közelmúltbeli támadás, amelyet egy kínai nemzetállami szereplő, Storm-0558 hajtott vége, állítólag szélesebb körű, mint azt korábban gondolták. A Wiz felhőbiztonsági cég szerint az inaktív Microsoft-fiók (MSA) aláíró kulcsa, amelyet az Outlook Web Access (OWA) és az Outlook.com illegális hozzáférése érdekében használt Azure Active Directory (Azure AD vagy AAD) tokenek hamisításához azt is lehetővé tehette a támadók számára, hogy hozzáférési tokeneket hamisítsanak különböző típusú Azure AD-alkalmazásokhoz. A Wiz biztonsági kutatója, Shir Tamari szerint a hatás a Microsoft OpenID v2.0-s verziójával működő összes Azure AD-alkalmazásra kiterjedt. Ennek oka az volt, hogy az ellopott kulcs bármely OpenID v2.0 hozzáférési jogkivonatot alá tudott írni személyes fiókokhoz (pl. Xbox, Skype) és többbérlős AAD-alkalmazásokhoz.

A Microsoft felhőszolgáltatásának hibáját kihasználva sikerült hozzáférniük kínai hackereknek amerikai és európai kormányzati dokumentumokhoz, többek közt alkalmazottak e-mail fiókjaihoz – erősítette meg a támadás tényét a redmondi szoftveróriás. A Storm-0558 néven említett kiberbűnözői csoport a becslések szerint 25 szervezet e-mail-fiókjait kompromittálta, köztük kormányzati szerveket, és a szervezetekhez kapcsolódó ügyfélfiókokat érintett az incidens.

A redmondi cég szerint az elkövetők egy aláíró kulcs megszerzésével tudtak tokeneket hitelesíteni a fiókok eléréséhez az Outlook Web Access (OWA) és az Outlook.com felületén keresztül. A vállalati e-mail-fiókokhoz eléréséhez Azure AD-felhasználókat személyesítettek meg, szintén tokenekkel való visszaélés útján. A csoport körülbelül egy hónapig lehetett tevékeny, amíg az ügyfelek nem értesítették a Microsoftot a rendellenes levelezési tevékenységről.

A szoftvercég nem azonosította a Storm-0558 által megcélzott kormányzati szerveket, de a Fehéz Ház nemzetbiztonsági tanácsának szóvivője megerősítette, hogy amerikai kormányhivatalok érintettek az ügyben.