Side channel attacks: billentyűzetleütésekből

Brit egyetemek kutatóiból álló csapat kidolgozott egy mély tanulási modellt, amely 95%-os pontossággal képes ellopni a mikrofonnal rögzített billentyűleütések adatait.

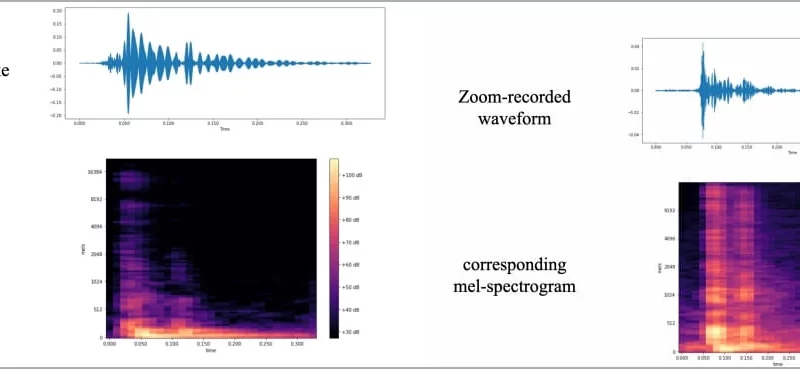

Amikor a Zoom-ot használták a hangbesorolási algoritmus betanítására, az előrejelzési pontosság 93%-ra esett vissza, ami még mindig veszélyesen magas, és rekord ezen a médiumon.

Egy ilyen támadás súlyosan érinti a célpont adatbiztonságát, mivel az emberek jelszavait, beszélgetéseit, üzeneteit vagy más érzékeny információkat rosszindulatú harmadik felekhez juttathatja el.

A speciális feltételeket igénylő, adatsebesség- és távolságkorlátozás alá eső oldalcsatornás támadásokkal ellentétben az akusztikus támadások sokkal egyszerűbbé váltak a rengeteg mikrofont hordozó eszköz miatt, amelyek kiváló minőségű hangrögzítést tudnak elérni. Ez, a gépi tanulás gyors fejlődésével együtt, megvalósíthatóvá és sokkal veszélyesebbé teszi a hangalapú oldalcsatornás támadásokat, mint azt korábban várták.

A támadás első lépése a billentyűleütések rögzítése a célpont billentyűzetén, mivel ezek az adatok szükségesek az előrejelzési algoritmus betanításához. Ezt egy közeli mikrofonon vagy a célpont telefonján keresztül érheti el, amelyet megfertőzhetett a mikrofonjához hozzáférő rosszindulatú program. Alternatív megoldásként a billentyűleütések rögzíthetők egy Zoom-híváson keresztül, ahol a megbeszélés szélhámos résztvevője összefüggéseket hoz létre a célpont által begépelt üzenetek és a hangfelvétel között.

A kutatók úgy gyűjtöttek adatokat, hogy egy modern MacBook Pro klaviatúráját 25-ször megnyomták, és minden egyes lenyomással felvették a hangot.