STARK#VORTEX támadási kampány

Az ukrán katonai szervezetek egy olyan adathalász kampány célpontjai, amely a drónok kézikönyveit csaliként használja fel. A Pilot-in-Command (PIC) Drone kézikönyv a MerlinAgent, Go-alapú nyílt forráskódú kártékony kódot juttatja el az áldozatokhoz.

Mióta a drónok vagy a pilóta nélküli légijárművek (UAV) az ukrán katonaság szerves részét képezik, elkezdtek megjelenni a rosszindulatú programokkal ellátott csalifájlok, amelyek témái UAV-k kézikönyvei – mondta Den Iuzvyk, Tim Peck és Oleg Kolesnikov, a Securonix kutatói.

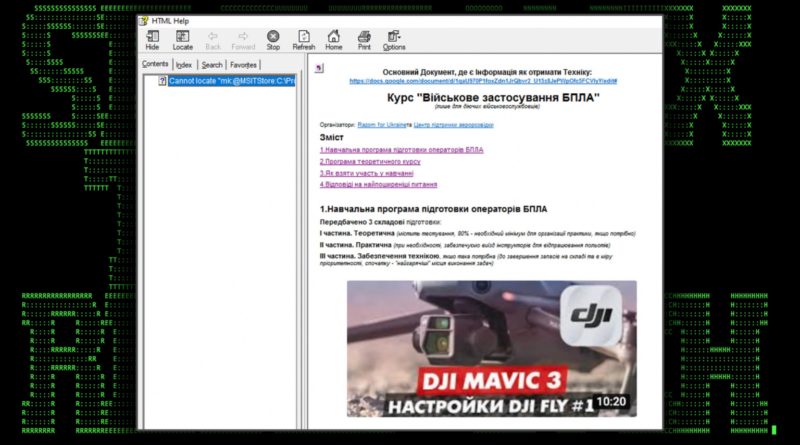

A csalogató fájl Microsoft súgófájlként (.chm fájlként) jelenik meg és a témája a – Інфо про навчання по БПЛА для військових.v2.2.chm – információ a katonai UAV-képzésről. A kódvégrehajtás azonnal megkezdődik, amint a felhasználó megnyitja a dokumentumot az egyik HTML-oldalba ágyazott rosszindulatú JavaScript kódblokkon keresztül. Az obfuszkált PowerShell-kód ezután végrehajtódik a .chm fájlban található JavaScript-kódból, amelyet a távoli C2-kiszolgálóval való kapcsolatfelvételhez használtak

A Securonix kutatói javaslatokat tesznek a kampány elkerülésére és megosztották a MITER ATT&CK mátrixot, valamint a kihasználás azonosításához szükséges mutatókat.