Lazarus: LightlessCan

Az ESET kutatói az észak-koreai elit hackercsoport, a Lazarus-kihasználását azonosították egy spanyolországi repülőgép-ipari vállalat ellen, ahol a csoport számos eszközt vetett be, ezek közül a legjelentősebb egy nyilvánosan nem dokumentált hátsó ajtó, amelyet LightlessCan-nek neveztek el. A Lazarus üzemeltetői tavaly szerezték meg a kezdeti hozzáférést a cég hálózatához egy sikeres adathalász kampányt követően, amikor a Meta – a Facebook, az Instagram és a WhatsApp mögött álló cég – toborzójának álcázták magukat.

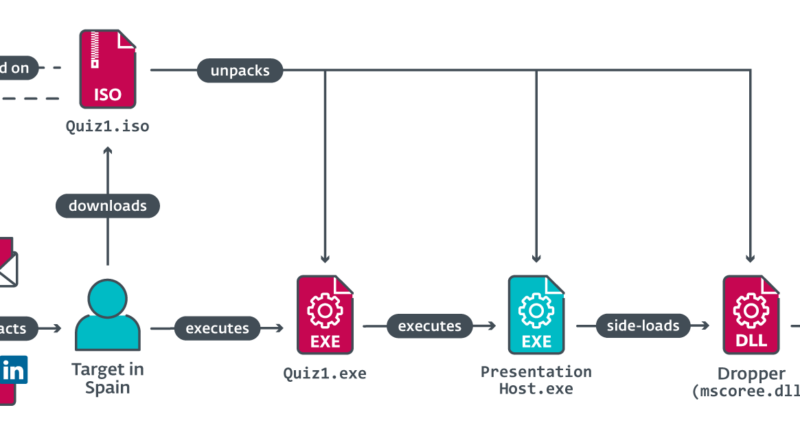

A hamis toborzó a LinkedIn platformon belüli LinkedIn Messaging szolgáltatáson keresztül vette fel a kapcsolatot az áldozattal, és két kódolási kihívást küldött a felvételi folyamat részeként, amelyeket az áldozat letöltött és végrehajtott egy céges eszközön. Az első kihívás egy nagyon egyszerű projekt, amely a „Hello, World!” szöveget jeleníti meg, a második pedig egy Fibonacci sorozatot nyomtat – egy számsort, amelyben minden szám az előző két szám összege. Az ESET Research képes volt rekonstruálni a kezdeti hozzáférési lépéseket és elemezni a Lazarus által használt eszközkészletet az érintett repülőgépipari vállalattal való együttműködésnek köszönhetően.

A blogbejegyzésben a beszivárgás módszerét és a Lazarus támadás során alkalmazott eszközöket ismerteti az ESET, valamint megosztották az azonosításhoz szükséges mutatókat is.