Hackerek az Izrael-Hamász háború első napjaiban

Több hackercsoport is csatlakozott az izraeli-Hamász konfliktus eszkalációjához. Az államilag szponzorált szereplők mellett, akik valószínűleg felpörgették kiber tevékenységeiket a színfalak mögött, mindkét oldal ismert hacktivista csoportjai fokozták kibertámadásaikat.

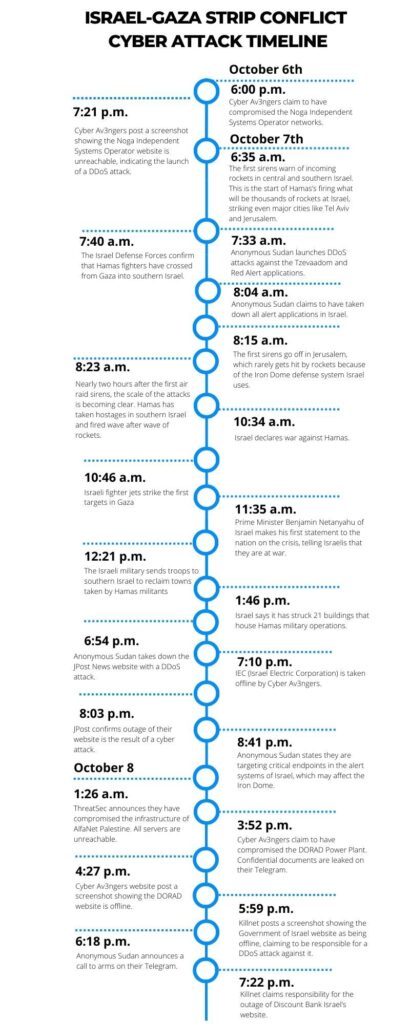

Julian Botham, kiberbiztonsági tanácsadó által készített ütemterv szerint az első kibertérből érkező támadást az Anonymous Sudan indította Izrael ellen kevesebb mint egy órával azután, hogy a Hamász kilőtte az első rakétákat. A csoport a vészhelyzeti figyelmeztető rendszereket célozta meg, de a Jerusalem Post, Izrael legnagyobb angol nyelvű napilapja szintén célponttá vált az Anonymous Sudan.

A Cyber Av3ngers nevű Hamasz-párti csoport az Israel Independent System Operator (Noga) nevű áramhálózati szervezetet vette célba, azt állítva, hogy kompromittálták a hálózatát, és leállították a webldalukat. A csoport célba vette az Israel Electric Corporationt, amely Izrael és a palesztin területek legnagyobb villamosenergia-szolgáltatója, valamint egy erőművet.

Az oroszbarát Killnet csoport támadásokat indított izraeli kormány weboldalai ellen.

A Ghosts of Palestine nevű palesztin hackercsoport a világ minden tájáról hívott hackereket, hogy támadják meg a magán- és állami infrastruktúrát Izraelben és az Egyesült Államokban. A Libyan Ghosts nevű csoport kis izraeli weboldalakat kezdett megrontani a Hamasz támogatására.

A legtöbb esetben ezek a hacktivisták elosztott szolgáltatásmegtagadási (DDoS) támadásokat alkalmaztak a zavarok okozására. Néhányan azt állították, hogy jelentős fennakadást okoztak célpontjaiknak, de nem ritka, hogy a hacktivisták eltúlozzák állításaikat. Például az Iránhoz köthető és más hackerek állításai, miszerint kibertámadást indítottak Izrael Vaskupola légvédelmi rendszere ellen, valószínűleg eltúlzott.

Vasárnap az AnonGhost, egy jól ismert hacktivist csoport kihasználta az API sebezhetőségét a RedAlert alkalmazásban, amely valós idejű rakétariasztásokat biztosít az izraeliek számára. Sikeresen elfogták a kéréseket, felfedték a sebezhető szervereket és API-kat, és Python-szkripteket használtak arra, hogy kéretlen üzeneteket küldjenek az alkalmazás egyes felhasználóinak. A csoport chatnaplói szerint, amelyeket a Group-IB Threat Intelligence rendszere észlelt, hamis üzeneteket is küldtek egy „atombombáról”.