Aszimmetrikus megközelítés a zsarolóvírus elleni harcban

A Sophos szerint a zsarolóvírus az egyik legjelentősebb fenyegetés, amellyel a szervezetek napjainkban szembesülnek. Az ellene való küzdelem nem könnyű feladat, különösen annak fényében, hogy a fenyegető szereplők folyamatosan finomítják technikáikat és megközelítéseiket. A közelmúltban bekövetkezett változások közé tartozik például a zsarolóvírusok szolgáltatásként (RaaS) működő modellek finomítása; új programozási nyelvek elfogadása; a célzás és a telepítés fejlődése; és a támadások egyre inkább munkaidő után és hétvégén indítanak támadásokat, hogy akadályozzák a felderítést és az incidensekre való reagálást.

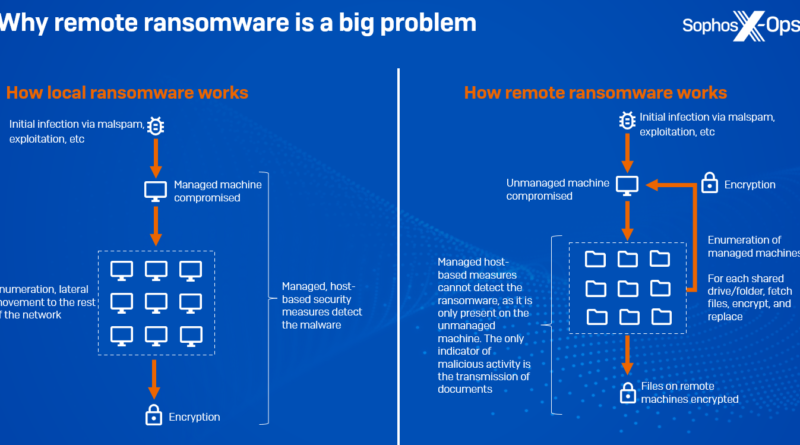

Az egyik legjelentősebb fejlemény a távoli zsarolóvírusok számának növekedése: a szervezet tartományi architektúrájának kihasználása a tartományhoz kapcsolt gépek adatainak titkosítására. Az összes rosszindulatú tevékenység – a behatolás, a hasznos teher végrehajtása és a titkosítás – egy nem felügyelt gépen történik, így megkerülve a modern biztonsági stackeket, és a veszélyeztetettség egyetlen jele a dokumentumok más gépekre és más gépekről történő továbbítása. Telemetriánk szerint 2022 óta a szándékos távoli titkosítási támadások száma 62%-kal nőtt az előző évhez képest. A Microsoft 2023-as digitális védelmi jelentése pedig azt állítja, hogy az ember által indított zsarolóvírus-támadások mintegy 60%-a távoli titkosítással történik, és a kompromittálások 80%-a nem felügyelt eszközökről származik, ami az aktív eszközkezelés hiányára utal. A távoli titkosítást támogató zsarolóprogram-családok közé tartozik az Akira, az ALPHV/BlackCat, a BlackMatter, a LockBit és a Royal, és ez a technika már jó ideje ismert – a CryptoLocker már 2013-ban is hálózati megosztásokat célzott meg.

Nem meglepő, hogy a zsarolóvírusok terjedése és folyamatos fejlődése rengeteg kutatást eredményezett a felderítésük és megelőzésük érdekében – akadémikusok, biztonsági kutatók és gyártók egyaránt különböző megoldásokat javasolnak. A ransomware, mint a rosszindulatú szoftverek egyik formája, egyedülálló gyakorlati és intellektuális kihívásokat jelent, és a megoldások köre ezt tükrözi. Sok ilyen megoldás a zsarolóvírusok egy vagy több jellegzetes viselkedési jellemzőjét célozza meg: a fájlrendszerek felsorolása, a fájlok elérése és titkosítása, valamint a váltságdíjfizetési feljegyzések generálása. Mások általánosabbak, a szokásos rosszindulatú szoftverek elleni technikákat alkalmazzák a zsarolóvírusokra.

Általában e megközelítések közül sokan a rosszaság keresésére összpontosítanak: a zsarolóprogram-tevékenységre utaló viselkedési jellemzők jellemzésére és azonosítására. Bár ez racionális döntésnek tűnik, van egy lényeges gyenge pontja, mivel a fenyegető szereplőket arra ösztönzi, hogy elrejtsék vagy elkendőzzék ezeket a tulajdonságokat, és így elkerüljék a felderítést. A CryptoGuard ezzel szemben más megközelítést alkalmaz.