UAC-0050: a Remcos RAT Pipe használata Ukrajnában

Az ukrán célpontok elleni kibertámadásokról ismert UAC-0050 csoport tevékenységében az Uptycs kutatói egy olyan fejlett stratégiát fedeztek fel, amely egy titkosabb adatátviteli csatornát tesz lehetővé, hatékonyan kijátszva a végpontérzékelő és -reagáló (EDR) és vírusirtó rendszerek által alkalmazott észlelési mechanizmusokat.

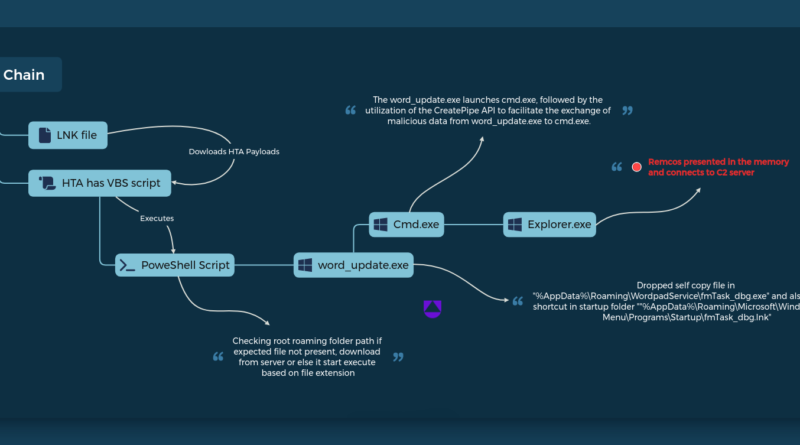

A csoport eszköze a RemcosRAT, egy távfelügyeletre és távvezérlésre szolgáló hírhedt rosszindulatú szoftver, amely a kémkedési arzenáljának élvonalába tartozik. Legújabb műveletükbe azonban az UAC-0050 csoport a folyamatok közötti kommunikációhoz egy csővezetékes módszert integrált, ezzel is demonstrálva fejlett alkalmazkodóképességüket.

A Windows operációs rendszeren belüli tunelek kihasználása egy titkos csatornát biztosít az adatátvitelhez, ügyesen kikerülve a végpont-érzékelő és -reagáló (EDR) és vírusirtó rendszerek észlelését. Bár ez a technika nem teljesen új, mégis jelentős ugrást jelent a csoport stratégiáinak kifinomultságában.

Az ukrán kormányt célba véve az UAC-0050 kampánya politikai indíttatású, potenciális geopolitikai következményekkel járó napirendre utal. A RemcosRAT alkalmazása és az adatmozgatáshoz használt innovatív csővezetékes módszerek alkalmazása rávilágít a csoport lopakodásra és hírszerzésre való összpontosítására. Bár az állami szponzoráció lehetősége továbbra is spekulatív, a csoport tevékenységei tagadhatatlanul kockázatot jelentenek, különösen a Windows rendszerekre támaszkodó kormányzati szektorok számára.

A Uptycs blogja a támadás technikai részleteit vázolja fel, szakértői elemzést nyújtva. A Windowsban a folyamatok közötti kommunikációra szolgáló csatornák természetének megértésétől kezdve a fejlett kijátszási technikák valós hatásának elemzéséig átfogó betekintést nyújtunk ebbe a kifinomult kiberkémkedési műveletbe.