Lumma Stealer terjesztése a YouTube-on

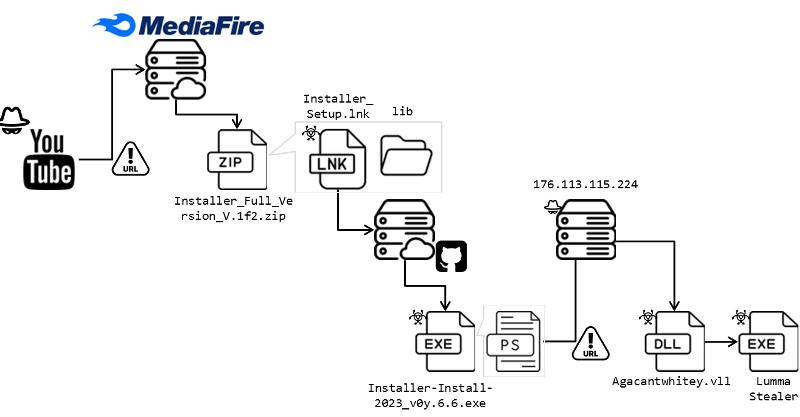

A FortiGuard Labs nemrég felfedezett egy fenyegető csoportot, amely YouTube csatornákat használ a Lumma Stealer variáns terjesztésére. Ezek a YouTube-videók jellemzően feltört alkalmazásokhoz kapcsolódó tartalmakat tartalmaznak, hasonló telepítési útmutatókat mutatnak be a felhasználóknak, és rosszindulatú URL-címeket tartalmaznak, amelyeket gyakran olyan szolgáltatások segítségével rövidítenek le, mint a TinyURL és a Cuttly. Az egyszerű webszűrő feketelisták megkerülése érdekében a támadók a rosszindulatú szerverek telepítése helyett olyan nyílt forráskódú platformokat használnak ki, mint a GitHub és a MediaFire. Ebben az esetben a megosztott linkek egy új, privát .NET betöltő közvetlen letöltéséhez vezetnek, amely a végső kártevő, a Lumma Stealer lekéréséért felelős.

A Lumma Stealer érzékeny információkat vesz célba, köztük a felhasználói hitelesítő adatokat, rendszeradatokat, böngészőadatokat és bővítményeket. A programot 2022 óta hirdetik a dark weben és egy Telegram-csatornán, több mint egy tucat megfigyelt parancs- és vezérlő (C2) szerverrel és több frissítéssel.

A FortiGuard Labs ismerteti az egyes szakaszok viselkedését. A hacker először feltöri egy YouTube-felhasználó fiókját, és feltört szoftvert megosztó videókat tölt fel, így a felhasználókat egy rosszindulatú tartalmat rejtő ZIP-fájl letöltésére csábítja a támadás következő szakaszához. A videókat az év elején töltötték fel, de a fájlmegosztó oldalon lévő fájlok rendszeresen frissülnek, a letöltések száma pedig folyamatosan nő. Ez azt jelzi, hogy a ZIP-fájl mindig új, és ez a módszer hatékonyan terjeszti a rosszindulatú programokat.