Kasseika ransomware

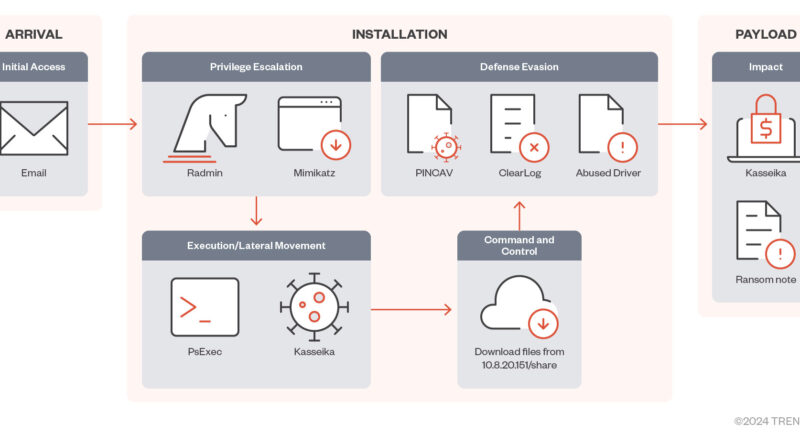

A Trend Micro elemzése szerint a zsarolóprogram-csoportok által 2023-ban indított, saját sebezhető meghajtóval (Bring-Your-Own-Vulnerable-Driver – BYOVD) indított támadások növekedését követően a Kasseika zsarolóprogram a legújabb csoportok közé tartozik, amelyek részt vesznek ebben a trendben. A Kasseika csatlakozik az Akira, a BlackByte és az AvosLocker taktikához, amely lehetővé teszi a fenyegető szereplők számára, hogy a vírusirtó folyamatokat és szolgáltatásokat használjanak a zsarolóprogramok telepítéséhez. Az általunk vizsgált esetben a Kasseika zsarolóprogram a Martini illesztőprogrammal visszaélve megállította az áldozat gépének vírusirtóhoz kapcsolódó folyamatait.

A Kasseika ransomware támadási láncának elemzése során olyan mutatókat figyeltek meg, amelyek hasonlítanak a BlackMatter ransomware-re. Ezek az indikátorok közé tartoznak az ál-ranszom kiterjesztések, valamint a string.README.txt kiterjesztés használata a váltságdíjfizetési feljegyzés fájlneveként és formátumaként.

Közelebbről megvizsgálva kiderült, hogy a BlackMatter által használt forráskód nagy részét ebben a támadásban is felhasználták. Kutatásaink alapján a BlackMatter forráskódja nem széles körben elérhető, így a Kasseika zsarolóvírus-támadásban való felhasználása arra utal, hogy egy érett szereplő egy korlátozott csoportban szerzett vagy vásárolt hozzáférést hozzá.

A BlackMatter a DarkSide-ból született újra, amelyről ismert, hogy az ALPHV, ismertebb nevén BlackCat alapjául szolgált. A 2021-es leállítása óta megfigyelték, hogy más zsarolóvíruscsoportok a BlackMatterhez hasonló technikákat és eszközöket használnak, míg a zsarolóvírus operátorok egy szűkebb csoportja képes hozzáférni a régi kódjához, és azt új törzseknél alkalmazni.