NSO Group: MMS-Fingerprint

Az Enea kutatójának, Cathal McDaid-nek a jelentése szerint a mobilhálózatok biztonságának folyamatosan fejlődő területén elengedhetetlen, hogy éberek és tájékozottak maradjunk a legújabb fenyegetésekkel kapcsolatban. Ehhez azonban néha olyan helyeken kell keresgélnünk, ahol egyébként nem keresnénk. Ma egy eddig ismeretlen, MMS-Fingerprint néven ismert mobilhálózati támadásban merülünk el, amelyet állítólag az NSO Group, a megfigyelési technológiák területén jól ismert szereplő használt. Az Enea ismerteti hogyan találták meg ezt a támadást – amely lényegében a mindenki előtt rejtőzött – és hogyan működhet ez a támadás, ami némi magyarázatra szorul.

2019 májusában a WhatsApp, egy széles körben használt titkosított üzenetküldő platform olyan sebezhetőséget fedezett fel a rendszerében, amely lehetővé tette a támadók számára, hogy Pegasus kémprogramot telepítsenek a felhasználók eszközeire. A hibát egy WhatsApp hanghíváson keresztül használták ki, és a tulajdonos tudta nélkül kompromittálhatott egy eszközt. A WhatsApp az NSO Groupot tette felelőssé a sebezhetőség kihasználásáért, amely a jelentések szerint számos személyt, köztük újságírókat, emberi jogi aktivistákat, ügyvédeket és kormányzati tisztviselőket célzott meg. A támadás globális kiterjedésű volt, az áldozatok különböző országokban voltak. Ezt követően 2019 októberében a WhatsApp beperelte az NSO Groupot. Azóta az NSO csoport fellebbezései az ügy leállítása érdekében mind az amerikai fellebbviteli bíróságon, mind az amerikai Legfelsőbb Bíróságon kudarcot vallottak.

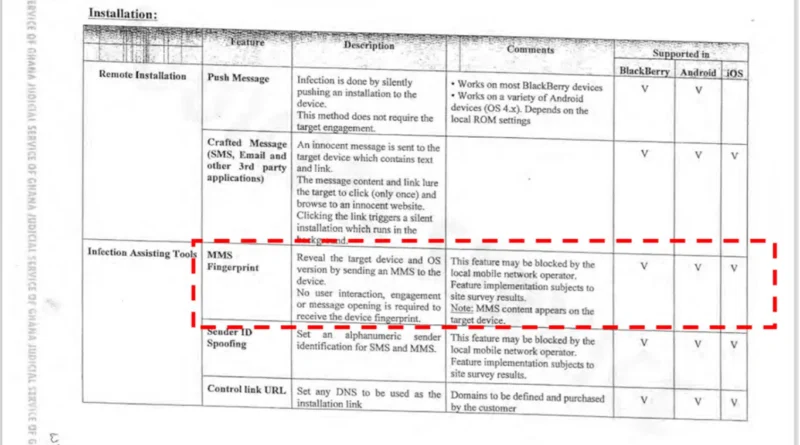

Bár stratégiai és magas szintű szempontból érdekes, első pillantásra nincs itt semmi újdonság, mivel ez már évek óta nyilvános. A WhatsApp/Facebook azonban a bírósági eljárás részeként 2019 októberében több bizonyítékot is átadott a bizonyítékok közé. Ennek az anyagnak a nagy részét már megvizsgálták és megvitatták a nyilvánosság előtt. Amit azonban nem vitattak meg, az néhány konkrét részlet volt egy NSO Group viszonteladó és a ghánai távközlési szabályozó hatóság közötti szerződés másolatán belül. E szerződésen belül, az A-1. számú bizonyítékban szerepelt az NSO Group által kínált “jellemzők és képességek” listája. A hozzánk hasonló távközlési biztonsági szakemberek számára ezek a funkciók nagyrészt ismertek voltak, azonban volt egy olyan funkció, amely (első látásra) ismeretlen volt. Ez volt az MMS Fingerprint elnevezésű bejegyzés.

A leírás szerint a célkészülék és az operációs rendszer verziójának felfedése egy MMS küldésével a készülékre. A készülék Fingerprint fogadásához nincs szükség felhasználói interakcióra, elkötelezettségre vagy az üzenet megnyitására.

Kiindulópont az a tény, hogy Blackberry, Android, iOS eszközök mind fel lettek sorolva, mint lehetséges, azt jelentette, hogy egy OS-specifikus hack valószínűtlennek tűnt.

Az NSO Group a múltban egy korábban ismeretlen és nem tárgyalt telekommunikációs támadási technikát kínált fel MMS Fingerprint néven. Az Enea leírása, valamint az e téren szerzett ismeretek és tapasztalatok alapján képesek voltak újraalkotni és tesztelni egy olyan támadást az MMS-áramlás segítségével, amely úgy tűnik, megfelel a jogi bizonyítékban leírtaknak. Ez a támadás élesen emlékeztet arra, hogy a mobil ökoszisztémát folyamatosan veszélyeztetheti egy rosszul ismert, de még mindig széles körben használt technológia, amelyet az erős biztonság szem előtt tartása nélkül fejlesztettek ki. Bár az NSO Group által leírt MMS-ujjlenyomat-támadás nem kiterjedt – csak a készülékre vonatkozó információkat ad vissza -, elég hasznos volt ahhoz, hogy a kormányok számára névvel ellátott támadási technikaként ajánlják fel.

A bináris SMS-támadások története az elmúlt 20 évben lassan, de nagyon folyamatosan új bejelentett sebezhetőségek listáját adta, amelyek közül ez csak a legújabb példa. Az NSO csoporthoz hasonló cégek évek óta jelentős tapasztalattal rendelkeznek a mobiltelefon-felhasználók elleni támadások végrehajtásában, és a mobilszolgáltatóknak értékelniük kell az ilyen és más bináris SMS-támadások elleni védelmüket.