Dora RAT

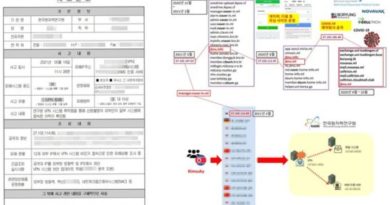

Az AhnLab SEcurity Intelligence Centre (ASEC) a közelmúltban megerősítette az Andariel csoport által koreai vállalatok és intézmények ellen elkövetett APT-támadások sorozatát. A célszervezetek gyártó cégek, építőipari vállalatok és oktatási intézmények voltak, a támadók pedig keyloggereket, infolopókat és proxy eszközöket, valamint backdoort használtak. A feltételezések szerint a rosszindulatú szoftverek lehetővé tették a támadók számára, hogy átvegyék az irányítást a fertőzött rendszerek felett, és adatokat lopjanak róluk.

A támadás olyan rosszindulatú szoftverek kombinációját használta, amelyeket az Andariel csoport korábbi támadásaiban már azonosítottak. Ezek közé tartozik a Nestdoor, egy alább tárgyalt backdoor malware, és más esetekben webshellt azonosítottak. Ezenkívül a proxy eszközt is használták, amely nem ugyanaz a fájl, de a Lazarus csoport korábbi támadásaiban már használták.

A Dora RAT egy viszonylag egyszerű típusú rosszindulatú program, amely támogatja a fordított shell- és fájlletöltési/-feltöltési funkciókat. A Dora RAT-nak két típusa van: egy olyan típus, amely önálló végrehajtható fájlként működik, és egy olyan típus, amely az Explorerbe, azaz az explorer.exe folyamatba injektálva működik.

Az Andariel csoport a Kimsuky és Lazarus csoportok mellett azon fenyegető csoportok közé tartozik, amelyek aktívan célba veszik Koreát. Kezdetben elsősorban a biztonsággal kapcsolatos információk megszerzése érdekében hajtottak végre támadásokat, később azonban anyagi haszonszerzés céljából is. A kezdeti beszivárgás főként spear phishing támadásokat és szoftveres sebezhetőségeket használ, és az is megerősítést nyert, hogy a rosszindulatú programok a támadási folyamat során további sebezhetőségek kihasználásával kerülnek a belső hálózatra.